ESET kiberfenyegetettsĂ©gi jelentĂ©s: robbanĂĄsszerƱen terjed a hamis hibaĂŒzenetekkel tĂĄmadĂł ClickFix kĂĄrtevĆ

2025. jĂșlius 23.

Az ESET közzétette legfrissebb kiberfenyegetettségi jelentését, amely a 2024. december és 2025. május közötti idĆszakban tapasztalt kiberkockázatokat mutatja be a vállalat saját telemetriai adatai, illetve kutatói elemzései alapján. Az idĆszak egyik legszembetƱnĆbb fejleménye az áldozatokat megtévesztĆ ClickFix nevƱ támadási vektor robbanásszerƱ elterjedése volt: elĆfordulása több mint 500 százalékkal nĆtt az elĆzĆ félévhez képest. Ezzel az egyik leggyorsabban növekvĆ fenyegetéssé vált, amely jelenleg az adathalászat után a második leggyakoribb módszer a kibertámadások között.

A jelentés összefoglalása:

• A megtévesztĆ hibaüzenetekre épülĆ ClickFix esetek száma több mint 500 százalékkal nĆtt, így ez lett az adathalászat után a második leggyakoribb módszer, ami az összes blokkolt kibertámadás csaknem 8 százalékát teszi ki.

• A SnakeStealer megelĆzte az Agent Teslát, és a leggyakrabban észlelt adatlopó kártevĆvé vált.

• Az ESET részt vett két jelentĆs Malware-as-a-Service (MaaS) szolgáltató, a Lumma Stealer és a Danabot mƱveleteinek felszámolásában.

• A zsarolóvírus-bandák közötti ellentétek, például a RansomHubnál tapasztalt rivalizálás belsĆ káoszt okoztak. Bár több támadás történt, a váltságdíjfizetések csökkentek, részben a hatósági fellépés és a bizalomhiány miatt.

• Az Android-reklámprogram-észlelések 160%-kal emelkedtek a Kaleidoscope kártevĆ miatt, míg az NFC-alapú visszaélések több mint harmincötszörösükre nĆttek, többek között a digitális pénztárca lopásra alkalmas GhostTap és a SuperCard X eszközök révén.

ClickFix: hamis hibaüzenetek, valódi veszély

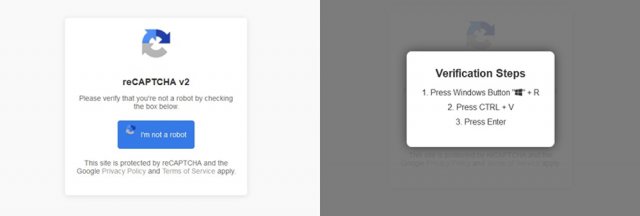

Mindannyian találkoztunk már olyan weboldal üzenetekkel, amelyek arra kértek, hogy bizonyítsuk, hogy nem robotok vagyunk. Egy elmosódott szöveget kellett beírnunk egy üres mezĆbe, vagy meg kellett jelölnünk az összes buszt, közlekedési lámpát stb. tartalmazó képet, esetleg egy kirakós hiányzó darabját kellett a helyére illesztenünk. A felhasználók már hozzászoktak ehhez, és valószínƱleg kevesen kérdĆjeleznék meg, ha egy új típusú feladattal kellene bizonyítaniuk, például azzal, hogy valamit kimásolnak és beillesztenek az eszközükre. Pontosan erre gondoltak a kiberbƱnözĆk is, amikor az internet egyik legbosszantóbb funkcióját egy új támadási módszerré alakították.

A ClickFix a social engineering (pszichológiai manipuláció) egy új fajtája, amely hamis hibaüzenettel vagy hitelesítĆ üzenettel veszi rá az áldozatokat egy rosszindulatú szkript kimásolására és beillesztésére, majd futtatására. A módszer minden nagyobb operációs rendszert érint, beleértve a Windows, Linux és macOS platformokat is.

Hamis reCAPTCHA üzenet, amely arra utasítja az áldozatot, hogy illesszen be és hajtson végre egy rosszindulatú parancsot az eszközén

„A ClickFix-hez köthetĆ fenyegetések listája napról napra bĆvül, ideértve adatlopó kártevĆket, zsarolóvírusokat, távoli hozzáférésƱ trójai programokat, kriptobányász programokat, az utólagos támadást lehetĆvé tévĆ post-exploitation eszközöket, sĆt még nemzetállamokhoz köthetĆ fenyegetĆ szereplĆk által használt, egyedi kártevĆket is” – mondja JiĆí KropáÄ, az ESET Threat Prevention Labs igazgatója.

A SnakeStealer lett a fĆ adatlopó

Az adatlopó kártevĆk terén is jelentĆs változások történtek. Miután az Agent Tesla készítĆi felhagytak a rosszindulatú programok fejlesztésével, a SnakeStealer (más néven Snake Keylogger) vette át a vezetést, és vált a telemetriában leggyakrabban észlelt adatlopóvá. A SnakeStealer képes naplózni a billentyƱleütéseket, menteni a hitelesítési adatokat, alkalmas képernyĆképek készítésére és a vágólap tartalmának gyƱjtésére.

A kártevĆ fĆként adathalász e-mailek rosszindulatú mellékleteként terjed, többek között közép- és kelet-európai országokban is. A SnakeStealer üzemeltetĆi egy VIP verziót is kínálnak, amely magasabb díj ellenében további funkciókat tartalmaz.

Két legyet egy csapásra

A bƱnüldözĆ szervek és a kiberbiztonsági cégek –köztük az ESET – hónapokig tartó kemény munkája meghozta gyümölcsét, és nem egy, hanem két ismert adatlopó tevékenységét sikerült közös erĆvel felszámolni. A Lumma Stealer és a Danabot nevƱ, kész kártevĆket eladásra kínáló Malware-as-a-Service (MaaS) szolgáltató a beavatkozást megelĆzĆen egyaránt jelentĆs aktivitást mutatott: a Lumma Stealer elĆfordulása 21%-kal, a Danaboté pedig 52%-kal nĆtt 2024 második félévéhez képest. Ez jól mutatja, mekkora fenyegetésrĆl volt szó, és mennyire fontos volt ezek felszámolása – az összefogásnak köszönhetĆen 2025 májusában az infrastruktúrájuk nagy része leállt.

Csökkent a kifizetett váltságdíjak összértéke

A zsarolóvírusok világát belsĆ konfliktusok uralják: a különbözĆ bandák közti rivalizálás számos szereplĆt megingatott, köztük az egyik legismertebb zsarolóvírus-szolgáltatást, a RansomHubot. A 2024-es adatok szerint bár nĆtt a támadások száma és több aktív banda mƱködött, a váltságdíj-kifizetések összértéke jelentĆsen visszaesett. Ez részben annak köszönhetĆ, hogy több bƱnbandát sikerült felszámolni, illetve néhány csoport úgynevezett „exit scamet” hajtott végre, vagyis beszedték a váltságdíjat, majd eltƱntek anélkül, hogy teljesítették volna az ígéretüket. Ez pedig erĆsítette azt a trendet, hogy egyre több áldozat nem hisz abban, hogy érdemes fizetnie a zsarolóknak.

NFC-alapú és digitális tárcák elleni támadások

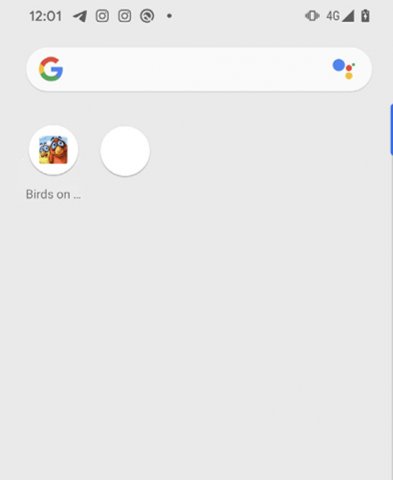

Az Android platformon észlelt reklámprogramok száma 160%-kal nĆtt, amit elsĆsorban a Kaleidoscope névre keresztelt, kifinomult kártevĆ megjelenése okozott. Ez a rosszindulatú szoftver megtévesztĆ „gonosz iker” módszerrel terjeszti a kártékony alkalmazásokat, amelyek zavaró hirdetésekkel árasztják el a felhasználókat, rontva az eszköz teljesítményét. A mƱvelet mögött álló kiberbƱnözĆk ugyanazon alkalmazásból két, közel azonos verziót készítenek – egy ártalmatlant, amely a hivatalos alkalmazásboltokban érhetĆ el, és egy rosszindulatú verziót, amely harmadik féltĆl származó boltokon keresztül terjed.

A „Birds on a wire” játék ikonjai: bal oldalon az ártalmatlan app ikonja, mellette a fehér kör a „gonosz iker” ikonja

Az NFC technológia jó célokra használva gyorsabb és biztonságosabb fizetést tesz lehetĆvé, de sajnos a kiberbƱnözĆk figyelmét sem kerülte el. Az NFC-alapú visszaélések száma több mint harmincötszörösére nĆtt, ami fĆként adathalász kampányok és relay támadások növekedésének köszönhetĆ, melyek során a támadók távolról is képesek visszaélni a digitális tárcák adataival. Bár a számok összességében még nem számítanak magasnak, a növekedés rávilágít arra, hogy a bƱnözĆk gyorsan alkalmazkodnak, és továbbra is nagy figyelmet fordítanak az NFC-technológia kihasználására.

Az ESET kutatásai szerint a GhostTap nevƱ kártevĆ képes ellopni a felhasználók kártyaadatait, amelyeket a támadók saját digitális pénztárcáikba másolnak, és azokat világszerte érintésmentes fizetésekhez használják fel telefonjaikkal. A szervezett csalásokat gyakran „fraud farmok” végzik, amelyek egyszerre több készülékkel futtatják a támadásokat. A SuperCard X ezzel szemben egy minimalista, egyszerƱen használható MaaS szolgáltatásként kínálja az NFC-alapú lopást. Az ártatlannak tƱnĆ app telepítése után a háttérben valós idĆben továbbítja a megszerzett kártyaadatokat a támadóknak.

„Az új típusú social engineering technikáktól a fejlett mobilos fenyegetéseken át a jelentĆs adatlopó támadások megzavarásáig az elsĆ félév történései jól mutatják, hogy 2025 sem telik eseménytelenül a kibertérben, és hogy minden platform érintett lehet a támadásokban.” – összegezte Béres Péter, az ESET termékeit forgalmazó Sicontact Kft. IT-vezetĆje az ESET legfrissebb jelentésének tartalmát.

További részletek az ESET 2025 elsĆ félévére vonatkozó kiberfenyegetettségi jelentésében olvashatók a WeLiveSecurity.com oldalon. Friss hírekért kövessék az ESET Research csatornáit X-en (korábbi Twitteren), BlueSky-on és Mastodonon.

English Summary

The latest ESET Cybersecurity Threat Report, covering December 2024 to May 2025, highlights the rapid rise of a new attack method called ClickFix, which saw over a 500% increase in use, making it the second most common cyberattack vector after phishing. ClickFix deceives users into copying and running malicious scripts via fake error messages, affecting all major operating systems. The report also notes that SnakeStealer has become the most detected data-stealing malware, surpassing Agent Tesla. Meanwhile, law enforcement and cybersecurity firms successfully disrupted two major Malware-as-a-Service providers, Lumma Stealer and Danabot. Other key findings include a drop in ransomware payments due to internal conflicts among cybercriminals and a surge in Android adware and NFC-based digital wallet attacks.

KapcsolĂłdĂł cikkek

- NyĂĄr a kĂ©pernyĆk elĆtt: hogyan vĂ©dhetjĂŒk meg a gyerekeket a kibertĂ©rben?

- A csalĂł telefonhĂvĂĄsokon Ă©s a nem lĂ©tezĆ gĂĄzszĂĄmlĂĄkon tĂșl â 7 mĂłdszer, amivel ellophatjĂĄk az adatainkat az interneten

- âAz Ăn eszköze veszĂ©lyben van, össze fog omlaniâ â 8 tipp a fĂ©lelemkeltĆ csalĂĄsok elleni vĂ©delemhez

- Az ESET nyerte az AV-Comparatives 2024-es Ăv TermĂ©ke dĂjĂĄt

- VeszĂ©lyes hirdetĂ©sek rejtĆzhetnek a keresĂ©si eredmĂ©nyekben: hogyan ismerjĂŒk fel ezeket?

- Az ESET HOME Security legĂșjabb verziĂłja Ășj Ă©s tovĂĄbbfejlesztett funkciĂłkkal vĂ©d a szemĂ©lyazonossĂĄglopĂĄs, az adathalĂĄszat Ă©s mĂĄs fenyegetĂ©sek ellen

- Az ESET MagyarorszĂĄgon is elĂ©rhetĆvĂ© tette az ESET Servicest, amely többek között biztosĂtja a gyors, felĂŒgyelt EDR (XDR) szolgĂĄltatĂĄst is

- NFC adatokat tovĂĄbbĂtĂł Androidos kĂĄrtevĆt fedezett fel az ESET kutatĂłcsoportja

- Hogyan vĂ©dhetjĂŒk ki a gyakori Booking.com ĂĄtverĂ©seket?

- ESET kiberfenyegetettségi jelentés: egyre gyakoribb a mesterséges intelligencia és a deepfake a tåmadåsokban