BYOD: A mobilbiztons√°g aktu√°lis trendjei

2014. m√°rcius 28.

Az új trendeknek köszönhetŇĎen komoly biztonsági incidenseket várhatunk a személyes eszközökön tárolt bizalmas adatok kiszivárgásával és a vezetŇĎk eszközeinek célzott eltulajdonításával kapcsolatban. Romics Attila a CDSYS IT biztonsági tanácsadója ezekrŇĎl a trendekrŇĎl és a biztonsági kihívásokról tartott elŇĎadást a HOUG 2014 konferencián.

A PC korszak végén járunk, az informatikai eszközök divatos használati tárgyakká válása egy újabb szakaszba érhet a nagy hardvergyártók olyan új eszközkategóriáinak segítségével, mint a táblagépek, okostelefonok, ultrabookok vagy a hibrid gépek.

BYOD - A pár éve még divatos kifejezés mára teljesen megszokottá vált, és a fogyasztói eszközök gyarapodásához minden vállalatnak alkalmazkodnia kell. A hagyományos vállalati eszközfelügyelet, amelyben a rendszergazda önállóan rendelkezhet a konfigurációkról, elŇĎretelepített alkalmazásokról és biztonsági megoldásokról, már nem elégséges. A mobileszközök megjelenése rengeteg vállalati tényezŇĎre van nagy hatással - vállalati kockázatkezelés, infrastruktúra, szoftver költségek, a felhasználók kiszolgálása, teljes üzemeltetŇĎi költségek (TCO) - így különösen fontos a biztonsági szabályzatok szignifikáns újradefiniálása.

“A mobileszközök erŇĎs táptalajt nyújtanak az online bŇĪnözésnek is, hiszen az okoseszközök kártyaszámokat, hitelesítési adatokat, privát információkat és tevékenység naplózást is tárolnak, amelyekbŇĎl könnyen anyagi hasznot húzhatnak. A leghíresebb mobilos eszközökre készített kártékony alkalmazások, mint például a »TigerBot, FinFisher, Perkele« célja, hogy a lehetŇĎ legtöbb bizalmas adatot összegyŇĪjtse a mobileszközökrŇĎl. A program elrejti magát a felhasználó elŇĎl, pl. Google keresésnek, vagy rendszeralkalmazásnak álcázza magát. Ráadásul a malware terjesztŇĎi SMS-sel irányíthatják is a fertŇĎzött készülékeket” – mondta Romics Attila a CDSYS IT biztonsági tanácsadója.

A saját eszközök veszélyforrásait mutatta be a CDSYS IT biztonsági tanácsadója a HOUG Adatbiztonsági szekciójában tartott elŇĎadásában. Extrém esetben feltört (Jailbreakelt és a Rootolt) eszközt is használhat a munkavállaló, amelyen minden biztonsági beállítást megkerülhet. Ezek ellen védekezhetünk olyan MDM (Mobile Device Management) eszközökkel, amelyek releváns vizsgálatokat végeznek az eszközön a törés árulkodó jeleit kutatva. Amennyiben a megoldás jelez, úgy a rendszer automatikusan törli a tartalmakat, vagy a rendszergazda utasításainak megfelelŇĎ parancsot hajtja végre.

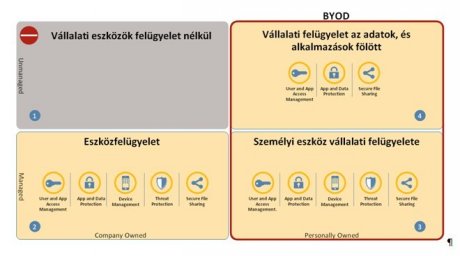

Minden vállalat más-más utat jár be a mobileszközök adaptációjánál. A BYOD trendben is jól alkalmazható eszközmenedzsmentben (MDM-ben) két uralkodó szemlélet honosodott meg. A „szigorúbb” felfogás, mely a pénzintézeteknél, az egészségügyi illetve állami intézményeknél népszerŇĪ, eszközszintŇĪ felügyeletet és titkosítást valósít meg. A „lazább”, alkalmazásközpontú modell a vállalati adatok elérési feltételeit (authentikáció, titkosítás) csomagolja be, és ezekre a „konténerekre” vonatkoztatja a biztonsági szabályzatokat. Az utóbbi megközelítés elŇĎnye a BYOIT (bring your own IT) integrálásban van. Ez lehetŇĎvé teszi a felhasználóknak, hogy saját alkalmazásaikat, csoportmunka-rendszereiket és közösségi hálójukat is szabályozott formában, eszközöktŇĎl függetlenül használhassák fel munkájukban.

A hatékony BYOD-szabályozással kapcsolatban, a CDSYS szakemberének elŇĎadása után, Dr. Krasznay Csaba, ISACA Magyarországi Egyesület képviseletében szemléltette a hatékony szabályozás elemeit, amely az állami szféra eszközcentrikus MDM modelljét mutatta be. ElŇĎadása az állami és önkormányzati szervek elektronikus információbiztonságáról szóló 2013. évi L. törvény és a hozzá kapcsolódó a 77/2013. (XII. 19.) NFM rendelet alapján vette sorra a szabályozás elemeit és a megvalósításához fŇĪzŇĎdŇĎ gyakorlati kérdéseket.

Az adatszivárgás állandó fenyegetés, hiszen a technikai megoldások mellett – nehezen feltörhetŇĎ jelszó, vagy titkosítás alkalmazása – az emberi tényezŇĎ legalább akkora veszélyforrást jelent. A felhasználótól könnyen harmadik félhez kerülhet az eszköz és a rajta tárolt információ (szervizelés alatt, kölcsönadja vagy ellophatják az eszközt). A mobilplatformok és -alkalmazások önmagukban is hordozhatnak sérülékenységeket, melyeket nem biztonságos wifi hotspotok, NFC hacking vagy mobil malware-ek segítéségével az online bŇĪnözŇĎk könnyen kihasználhatnak. Az ABI Research adatai szerint 2012 utolsó féléve alatt a mobilfenyegetések száma 261%-kal nŇĎtt.

ElŇĎadása során Romics Attila hangsúlyozta, hogy a mobil eszközök innovációját már sokkal inkább az otthoni felhasználók étvágya hajtja, amellyel a vállalatok biztonsági oldalról egyre nagyobb költségekkel képesek lépést tartani. Ezért további nagy incidenseket várhatunk a jövŇĎben, melyek a személyes eszközökön tárolt bizalmas adatok kiszivárgásával és felsŇĎvezetŇĎk eszközeinek célzott eltulajdonításával lesznek összefüggésben.

Olvasson rendszeresen frissített híreket, tanulmányokat az adatszivárgás témakörérŇĎl a Facebookon is: http://www.facebook.com/adatszivargas

Kapcsolódó cikkek

- A v√°llalatok jobban tartanak saj√°t alkalmazottaikt√≥l, mint a hackerektŇĎl

- Smartmobil 2014: magyar startupok a vil√°gsiker k√ľsz√∂b√©n

- Smartmobil 2014: hazai startupok a vil√°gsiker k√ľsz√∂b√©n

- Hanyags√°g n√©lk√ľl nem lenne kiberbŇĪn√∂z√©s?

- Hanyags√°g n√©lk√ľl nem lenne kiberbŇĪn√∂z√©s

- Hiányos az okostelefonok lehallgatás elleni védelme

- Marketing eszközök arzenálja

- Sok vállalat szerint a BYOD trend egyre nagyobb veszélyt jelent

- Samsung-Novell: biztons√°gosabb v√°llalati mobilhaszn√°lat

- A NetIQ Novell SUSE eredm√©nyei √©s tapasztalatai a jogosults√°gkezel√©srŇĎl