Adathal√°sz-t√°mad√°st leplezett le az ESET

2013. m√°jus 21.

A vezetŇĎ proaktív biztonságtechnológiai vállalat, az ESET feltárt és kielemzett egy célzott kampányt, mely különbözŇĎ szervezetek információit próbálta ellopni, fŇĎleg Pakisztánban. Az ESET nyomozása során kiderült, hogy a fenyegetés Indiából érkezett és már legalább két éve folyik.

Ez a célzott támadás látszólag legális kódolású tanúsítványokat, csatolt pdf dokumentumokat és exe fájlokat használt arra, hogy bejuttassa a rosszindulatú tartalmakat és terjessze azokat. Az újdelhi vállalat a tanúsítványt 2011-ben állították ki. A rosszindulatú program emailekhez csatolt dokumentumként terjedt.

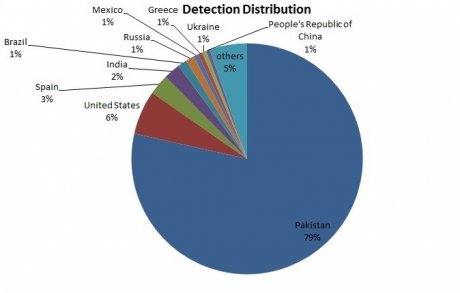

"Az ESET szakemberei több különbözŇĎ dokumentumot azonosítottak, amelyek témái felkelthették a címzettek érdeklŇĎdését. Nincs pontos információnk a vírus célcsoportjáról, de nyomozásunk alapján feltételezhetŇĎ, hogy fŇĎleg pakisztáni cégek és magánemberek álltak a célkeresztben, hiszen az összes célzott támadás 79%-a ideköthetŇĎ. Az leggyakoribb hamis PDF fájl egy önkicsomagoló “pakistandefencetoindiantopmiltrysecreat.exe” nevŇĪ formátumban érkezett a célszemélyek postaládájába" – mondta Béres Péter, az ESET magyarországi disztribútora, a Sicontact Kft. vezetŇĎ IT tanácsadója.

Az incidens elsŇĎ fertŇĎzési vektora egy CVE-2012-0158 sebezhetŇĎséghez kapcsolódik, ez a Microsoft Office rendszeréhez köthetŇĎ hiba és már korábban is használták kémkedésre, adatlopásra például egy 2012 decemberi kínai eredetŇĪ támadásnál, amelynél orosz gépekrŇĎl próbáltak meg bizalmas adatokat lopni. A fertŇĎzött email mellékletekben található Word és PDF állományokban voltak a sebezhetŇĎségek.

A rosszindulatú program adatokat lopott el a megfertŇĎzött számítógépekrŇĎl, melyeket aztán a támadók szerverére küldött. KülönbözŇĎ kémkedési és adatlopási technikákat használtak, kezdve a billentyŇĪ leütések naplózásától a képernyŇĎképek rejtett készítésén át egészen a felhasználó gépérŇĎl történŇĎ állománylopásig. „Érdekes, hogy a fertŇĎzött számítógéprŇĎl ellopott információkat a támadók szerverükre kódolatlanul töltötték fel, pedig a titkosítással akciójuk nyomait is elfedhették volna.” – tette hozzá Béres Péter.

A teljes technikai vizsgálat elérhetŇĎ a WeLiveSecurity.com oldalon, mely az ESET hírcsatornája, a legfrissebb információkkal a cyber-fenyegetések világáról.

A fenyegetés elnevezései

Win32/Agent.NLD worm

Win32/Spy.Agent.NZD Trojan

Win32/Spy.Agent.OBF Trojan

Win32/Spy.Agent.OBV Trojan

Win32/Spy.KeyLogger.NZL Trojan

Win32/Spy.KeyLogger.NZN Trojan

Win32/Spy.VB.NOF Trojan

Win32/Spy.VB.NRP Trojan

Win32/TrojanDownloader.Agent.RNT Trojan

Win32/TrojanDownloader.Agent.RNV Trojan

Win32/TrojanDownloader.Agent.RNW Trojan

Win32/VB.NTC Trojan

Win32/VB.NVM Trojan

Win32/VB.NWB Trojan

Win32/VB.QPK Trojan

Win32/VB.QTV Trojan

Win32/VB.QTY Trojan

Win32/Spy.Agent.NVL Trojan

Win32/Spy.Agent.OAZ Trojan

Kapcsolódó cikkek

- ESET Endpoint Security szoftver, Android alap√ļ eszk√∂z√∂kre

- ESET Endpoint Security szoftver Android alap√ļ k√©sz√ľl√©kekre

- Ismét adathalászok támadják a 10 éves LinkedIn-t

- Tov√°bbfertŇĎzi a k√ľlsŇĎ USB eszk√∂z√∂ket az Autorun v√≠rus

- VirCleaner 1.0

- Mire √©rdemes odafigyeln√ľnk? ‚Äď J√≥tan√°csok a Sicontactt√≥l

- Az Autorun verhetetlen

- A Cyberoam a vil√°gon elsŇĎk√©nt nyerte el a nemzetk√∂zi ISO 20000 minŇĎs√≠t√©st

- Maradj v√©dve! ‚Äď A Kapersky Lab √ļj v√°llalati v√©delmi rendszere

- Kilenc h√≥napja nem tal√°l legyŇĎzŇĎre az Autorun