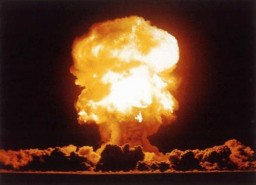

Hacker-t√°mad√°s atomerŇĎmŇĪvekre?

2011. m√°rcius 29.

Az atomerŇĎmŇĪvek, olajfinomítók, üzemek felügyeletét, vezérlését, az ehhez kapcsolódó adatgyŇĪjtést ellátó programokban éppúgy lehetnek – esetenként akár súlyos – javítatlan hibák, mint az irodai alkalmazásokban vagy a hétköznapi operációs rendszerekben. Ha egy számítógépes bŇĪnözŇĎnek sikerül kiaknáznia egy ilyen sérülékeny pontot, akkor saját parancsait hajtathatja végre a megcélzott gépen, s ezzel rendkívül súlyos károkat okozhat.

Szaklapok a napokban arról számoltak be, hogy egy moszkvai cég ilyen programrésekbŇĎl akar pénzt csinálni. A Gleg nevŇĪ orosz vállalkozás ipari folyamatirányító szoftverek sérülékenységeibŇĎl, illetve az ellenük bevethetŇĎ kódból gyúrt össze támadókészletet, majd website-ján árulni kezdte a csomagot. Az Agora SCADA+ Pack 23 modulból áll, s állítólag a vevŇĎ a célba vehetŇĎ szoftverek gyenge pontjairól szóló magyarázatot is talál az összeállításban.

Tavaly világszerte nagy visszhangot keltett az elsŇĎ olyan számítógépes kártevŇĎ felfedezése, amelyet kimondottan ipari folyamatirányító rendszerek elleni támadásra terveztek. A Stuxnetnek keresztelt féreg – melyet szakértŇĎk szerint az iráni atomprogram tönkretétele vagy legalábbis hátráltatása céljával fejlesztettek ki – új fejezetet nyitott a számítógépes bŇĪncselekmények (és hadviselés) történetében. Vajon a Gleg támadó csomagja ilyen jellegŇĪ akciókat szabadíthat ránk? – tettük fel a kérdést Szappanos Gábornak, az informatikai biztonsági megoldásokat fejlesztŇĎ VirusBuster víruslaboratórium-vezetŇĎjének.

„Szerencsére egy ipari folyamatirányító géphez nem olyan könnyŇĪ hozzáférni. Meg aztán, bár az orosz szett összeállítói ügyesen igyekeznek meglovagolni a Stuxnet keltette érdeklŇĎdést, nem hiszem, hogy csomagjuk kasszasikert arat. Aki egy folyamatirányító rendszert akar megtámadni, az bizonyára óvatosabb annál, semhogy fegyverét az interneten vásárolja meg. Az sem valószínŇĪ, hogy egy hacker többféle rendszert venne célba, vagyis a potenciális vásárlóknak legfeljebb a csomag egy kis részére lenne szükségük – magyarázza a szakember. – Mindenesetre az orosz cég lépése újra ráirányítja a figyelmet arra, amivel eddig nem sokat foglalkoztunk: a kritikus infrastruktúra felügyeletét ellátó számítógépes rendszerek sem sebezhetetlenek. Ugyanúgy hardver- és szoftverkomponensekbŇĎl állnak, mint irodai társaik, vagyis óhatatlanul tartalmaznak kisebb-nagyobb sérülékenységeket. Mivel pedig ezek a rendszerek a kritikus infrastruktúra részei, kiemelt célpontnak számíthatnak, s ezért kiemelt figyelmet érdemelnek.”

Kapcsolódó cikkek

- A Stratfor az adatv√©delem megs√©rt√©s√©nek minŇĎs√≠tette a WikiLeaks-kisziv√°rogtat√°st

- Videokonferenciák: páholyból figyelnek a hackerek - Könnyedén felnyithatóak a zárt rendszerek (2. rész)

- Videokonferenciák: páholyból figyelnek a hackerek - Könnyedén felnyithatóak a zárt rendszerek (1. rész)

- Két és fél év szabadságvesztést kapott a Marriottot zsaroló magyar hacker

- Az Anonymus csoport megt√°madta a szlov√°k korm√°ny weboldalait is

- Izraeli hackerek áldozata lett egy iráni médium és egy minisztérium honlapja

- Több órára leálltak a lengyel közigazgatási szervek honlapjai

- Az Eur√≥pai Bizotts√°g helytelen√≠ti a f√°jlcser√©lŇĎk elleni kem√©ny amerikai fell√©p√©st

- Az FBI lecsapott a Megauploadra, az Anonymous v√°laszul az FBI-t t√°madta

- Egyre ink√°bb eldurvul az izraeli-arab hackerh√°bor√ļ