Új tanfolyam a számítógépes csalások felderítésére

Egy√ľttmŇĪk√∂dik a Deloitte √©s a NetAcademia

2010. febru√°r 2.

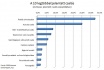

Az internetes bŇĪnözéssel foglalkozó Internet Crime Complaint Center (IC3) honlapjára 2008-ban összesen 275 284 panaszos beadvány érkezett, a különféle csalások áldozatai összesen 264,6 millió dolláros kárról számoltak be. „Külföldön bevett gyakorlat, hogy jelentik a számítógéppel elkövetett csalásokat, nálunk azonban még kevésbé jellemzŇĎ. Sok esetben nem is derül fény a visszaélésre, így egyelŇĎre nem ismert pontosan a hasonló jellegŇĪ bŇĪncselekmények száma, de tapasztalataink alapján Magyarországon is egyre gyakoribbak az efféle visszaélések” – magyarázza Barta Csaba, a Deloitte Zrt. IT biztonsági tanácsadója.

A köz- és a magánszféra egyaránt veszélyeztetett

„Mind a magán-, mind a közszférában elŇĎfordulnak ilyen típusú bŇĪncselekmények. Az üzleti életben az esetek többségében ’házon belül’ folyik le a vizsgálat, és nem feltétlenül van büntetŇĎjogi következménye, belsŇĎ munkatárs esetén inkább a munkaviszony megszüntetése jellemzŇĎ. A közszférában felfedett visszaélések általában nagyobb médiavisszhangot kapnak, és nagyobb arányban van büntetŇĎjogi következményük is” – mondja a szakember. A vizsgálatot általában a helyi IT-biztonsági csapat végzi el. Ha azonban az eset felderítése túlmutat a belsŇĎ szakemberek képességein vagy erŇĎforrásain (vagy akár a csapat valamely tagjával kapcsolatos), illetve ha jogi útra terelŇĎdik az ügy, külsŇĎ computer forensic szakértŇĎre van szükség.

Sok a rabló, kevés a pandúr

„Annak ellenére, hogy a számítógépes bŇĪnözés egyre nagyobb méreteket ölt, és újabb és újabb területeket ’hódít’ meg, hazánkban eddig nem létezett magyar nyelvŇĪ computer forensic képzés – mondta Fóti Marcell, a NetAcademia Oktatóközpont ügyvezetŇĎje. – Ezért döntöttünk úgy, hogy a Deloitte-tal közösen elindítjuk az EC-Council Computer Hacking Forensic Investigator tanfolyamát, melynek legújabb, 4-es verziója Európában elŇĎször nálunk lesz elérhetŇĎ.”

„A tanfolyam célja, hogy ezt a viszonylag szerteágazó területet összefogja és bemutassa az ehhez kapcsolódó hazai és a nemzetközi jogi szabályozást, az egyes bŇĪncselekménytípusokkal együtt. Szeretnénk azt is körbejárni, hogy milyen jogi akadályai lehetnek a forensic vizsgálatoknak, és hogy milyen elŇĎzetes feltételeket kell kialakítani ahhoz, hogy egy ilyen vizsgálat a leghatékonyabb legyen” – mondja dr. Vízi Linda a Deloitte Zrt. IT biztonsági csapatának jogi szakértŇĎje.

A kurzuson – melybŇĎl az érdeklŇĎdŇĎk már ízelítŇĎt kaphattak az idei Ethical Hacking konferencián – a számítógép felhasználásával vagy számítógépes rendszer ellen elkövetett bŇĪncselekmények felderítését ismerhetik meg a hallgatók. Ide tartozhatnak például az adatszivárgással kapcsolatos esetek, a számítógépes betörések, hackertámadások, a zsaroló üzenetek vagy az illegális CD-, DVD-másolatok készítésének vizsgálata. A résztvevŇĎk ezen felül megismerkedhetnek például a forensic-kel kapcsolatos, nemzetközi bíróságok által is elfogadott eljárásrendekkel, a szükséges hardverekkel és szoftverekkel, a hálózati eszközök és forgalom forensic vizsgálatával, törölt adatok visszaállításával.

Törölt adatok visszaállítása? Hogyan? Honnan?

Az elkövetŇĎk rendszerint törekszenek a nyomaik eltüntetésére. Ennek során a leggyakoribb a terhelŇĎ adatokat, képeket tartalmazó állományok törlése. Emiatt a visszaállított adatok sok esetben bizonyítékot jelentenek az elkövetŇĎvel szemben. Az összetettebb állományformátumok (pl. Microsoft Word vagy Excel) olyan információkat is tartalmazhatnak, amelyek alapján fény derülhet arra, hogy a bennük tárolt adatokat ki, mikor, melyik számítógépen hozta létre, módosította, nyomtatta ki.

Az adatok „törlése” nem minden esetben jelenti az adatok tényleges megsemmisülését. Az operációs rendszerek a törlés elvégzésének gyorsítása érdekében (pl. több száz állomány egyidejŇĪ törlése) nem minden esetben végzik el az adatok tényleges eltávolítását az adathordozóról, csak a saját nyilvántartásukban jelzik, hogy az adat által foglalt terület üressé vált. Ez a megoldás nagyban segíti a teljesítmény növelését, azonban az adatok ott maradnak az adathordozón és mindaddig hozzáférhetŇĎek, amíg az ŇĎket tartalmazó (már üresnek jelölt) területre más állományok nem íródnak.

A visszaállítás során az elsŇĎdleges probléma, hogy az adatok az adathordozón nem folytonosan helyezkednek el: a szétszórt „darabokból” kell újra összeállítani az eredeti állományt. A probléma megoldására sok módszer ismert, a teljes visszaállítás azonban nem minden esetben lehetséges.

Barta Csaba computer forensic elŇĎadásának felvétele itt érhetŇĎ el.

Kapcsolódó cikkek

- A digit√°lis t√°bl√°k beszerz√©se m√©g az id√©n befejezŇĎdhet

- Sun specializációk és oktatási anyagok az Oracle PartnerNetwork-ben

- Legbiztosabb a m√©g nem is l√©tezŇĎ szakma

- Sun specializációk és oktatási anyagok az Oracle PartnerNetwork-ben

- Legbiztosabb a m√©g nem is l√©tezŇĎ szakma

- Egységes digitális tananyag informatikus hallgatóknak

- Magyarorsz√°gi gyŇĎztes az INFOPROG 2010 versenyen

- Multifunkciós egyetemi kártya lesz Debrecenben

- A magyar hekker átsétál a falon

- Meg√ļjult form√°ban, √ļj tartalommal jelentketik a Mindentud√°s Egyeteme