Spam kampányok a nagy szoftvercégek nevében

2014. szeptember 12.

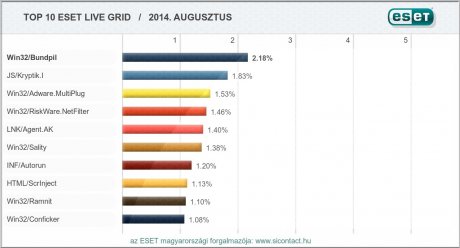

Az ESET elÅzÅ havi listájához képest nem sok változás történt, továbbra is a mentéseket törlÅ Win32/Bundpil féreg vezeti a mezÅnyt. Harmadik helyezett lett a múlt hónapban debütált Win32/Adware.MultiPlug. Ez egy olyan úgynevezett nemkívánatos alkalmazás (Potential Unwanted Program, PUP), amely a felhasználó rendszerébe bekerülve különféle felugró ablakokban kéretlen reklámokat jelenít meg az internetes böngészés közben. Az ESET szakemberei ebben a hónapban a spam kampányokat vették górcsÅ alá.

Az ESET listájának további helyezettjei az újra toplistás Win32/Ramnit, a kilencedik helyre elegendÅ teljesítményével. Ez egy olyan fájlfertÅzÅ vírus, amelynek kódja minden rendszerindításkor lefutva DLL és EXE formátumú állományokat képes megfertÅzni, valamint a HTM, illetve HTML fájlokba is illeszt kártékony utasításokat. Végrehajtásakor sebezhetÅséget keres a rendszerben (CVE-2010-2568), és ha még nincs befoltozva a biztonsági rés, úgy távolról tetszÅleges kód futtatására nyílik lehetÅség a fertÅzött számítógépen. Bár utolsó helyezettként, de velünk maradt a Conficker féreg is, amely a Microsoft Windows MS08-067 biztonsági bulletinben tárgyalt hibát kihasználó exploit kóddal terjed. Bár az ezzel kapcsolatos hibajavítás már nyolcadik éve elérhetÅ, a frissítést sokan mégsem végezték el azóta sem, így emiatt már évek óta szerepel a toplistánkon.

Az ESET Radar Report e havi kiadása ezúttal a spam kampányokról számol be bÅvebben. Bár már jó 10 éve, hogy 2003 júniusában Bill Gates, akkori Microsoft elnök tett egy olyan merész kijelentést, hogy két éven belül teljességgel meg fogja szüntetni a kéretlen leveleket, ám ez azóta sem sikerült senkinek. Sajnos továbbra is rendszeresen érkeznek a szemétlevelek postaládáinkba, néha kéretlen reklámokat hordoznak, néha kártevÅt vagy kártékony URL link-hivatkozást kínálva fel, és egyre gyakrabban láthatjuk, hogy mind precízebben testre szabják az üzeneteket a támadók. Ehhez egyfelÅl a címzettrÅl szereznek be személyes információkat, másfelÅl az is bevett trükk, hogy valódi incidenseket használnak ki, ahol például magukat a szolgáltatónak kiadva, állítólagos gyors segítséget ígérÅ linket, számlát vagy jelszó-információt ígérÅ mellékletet küldenek a gyanútlan felhasználóknak. Aki ilyenkor figyelmetlenül kattint, az jó eséllyel egy kártevÅnek, vagy kémprogramnak nyitja meg az utat a számítógépén.

Egy friss írországi beszámoló szerint erÅteljes spam kampányok figyelhetÅek meg például a Bank of Ireland, az Apple iTunes, a PayPal fizetésközvetítÅ és a Microsoft nevével visszaélve. A hamis üzenetekben arra hivatkoznak, hogy állítólag gyanús bejelentkezést tapasztaltak a nevünkben, és egy mellékelt link segítségével felajánlják a login információink azonnali ellenÅrzését. Ha valaki bedÅl ennek az átverésnek, akkor sajnos éppen ezzel nyújtja át tálcán a belépési accountját a bűnözÅknek.

Nagyon lényeges, hogy minden kéretlen levél esetén még a rákattintás elÅtt ellenÅrizzük le a linkeket, és a valódi feladót. Ha a legkisebb kétség is felmerül, haladéktalanul töröljük a levelet. Emellett pedig kulcsfontosságú, hogy az levél linkjére közvetlenül sose kattintsunk. Ha pedig valóban ellenÅrizni akarjuk a jelenlegi név-jelszó párosunk működÅképességét, azt mindig a böngészÅbe kézzel begépelt vagy a könyvjelzÅnkbÅl elÅhívott URL cím segítségével tegyük.

Augusztus folyamán a fontosabb blogposztok között beszámoltak egy olyan Facebookos átverésrÅl, amelyben állítólag mindössze egy lájk és egy megosztás segítségével volt nyerhetÅ iPhone 6. A csalást kifundálók ráadásul 99.9% esélyt ígértek a nyerésre, ami végiggondolva gyakorlatilag nem csak hihetetlen, de lehetetlen is.

A tavaly elkezdÅdött nagy adatszivárgási incidensek - Target áruházlánc, Domino Pizza hálózat, Adobe, Linkedin vagy most éppen a CNET és a Mozilla - kapcsán összefoglalták azokat az azonnali teendÅket, lépéseket, amiket a valós vagy félt kiszivárgások után elvégezni érdemes, beleértve ebbe az erÅs és egyedi új jelszó választását.

A közösségi oldalak gyakran adnak terepet a különféle csalásoknak, így Robin Williams öngyilkossága után egy olyan átverés jelent meg, amely az elhunyt utolsó telefonhívását bemutató állítólagos videó ígéretével terjedt a közösségi oldalon, ám ezek helyett ingyen nyeremény iPaddel vagy iPhone-nal kecsegtetve különféle űrlap kitöltögetésekre próbált meg rávenni bennünket.

Augusztus utolsó napjaiban egy olyan aktuális témát tűztek napirendre, mint az iskolakezdést. Ezzel kapcsolatban védelmi tippeket gyűjtöttünk csokorba annak érdekében, hogy személyes adatainkat ne lophassák el, számítógépünket és mobiljainkat pedig hogyan használhatjuk otthon és az iskolában a legbiztonságosabban.

Végül arról is posztoltak, hogy a korábbi Dong Nguyen által jegyzett Flappy Bird mobiljátékot másoló klónokhoz hasonlóan az újabb slágerjátékának a nevével visszaélve ezúttal a Swing Copters nevezetű program hasonmásai bukkantak fel a Google Play piactér kínálatában. Védekezésül érdemes antivírust használni Androidon is, továbbá mindig alaposan nézzük utána a telepíteni kívánt alkalmazás elÅéletének, engedélyeinek és a vele kapcsolatos felhasználói visszajelzéseknek is.

Vírustoplista

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2014 augusztusában a következÅ 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelÅs az összes fertÅzés 14.29%-áért. Aki pedig folyamatosan és elsÅ kézbÅl szeretne értesülni a legújabb facebookos kártevÅkrÅl, a közösségi oldalt érintÅ mindenfajta megtévesztésrÅl, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag, illetve az antivirusblog.hu oldalán.

01. Win32/Bundpil féreg

Elterjedtsége az augusztusi fertÅzések között: 2.18%

Működés: A Win32/Bundpil féreg hordozható külsÅ adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertÅzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezen kívül egy külsÅ URL címrÅl megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

BÅvebb információ: http://www.virusradar.com/en/Win32_Bundpil.A/description

02. JS/Kryptik trójai

Elterjedtsége az augusztusi fertÅzések között: 1.83%

Működés: A JS/Kryptik egy általános összesítÅ elnevezése azoknak a különféle kártékony és olvashatatlanná összezavart JavaScript kódoknak, amely a különféle HTML oldalakba rejtetten beágyazódva észrevétlenül sebezhetÅségeket kihasználó kártékony weboldalakra irányítja át a felhasználó böngészÅprogramját.

BÅvebb információ: http://www.virusradar.com/en/JS_Kryptik/detail

03. Win32/Adware.MultiPlug adware

Elterjedtsége az augusztusi fertÅzések között: 1.53%

Működés: A Win32/Adware.MultiPlug egy olyan úgynevezett nemkívánatos alkalmazás (Potential Unwanted Program, PUP), amely a felhasználó rendszerébe bekerülve különféle felugró ablakokban kéretlen reklámokat jelenít meg az internetes böngészés közben.

BÅvebb információ: http://www.virusradar.com/en/Win32_Adware.MultiPlug.H/description

04. Win32/RiskWare.NetFilter riskware

Elterjedtsége az augusztusi fertÅzések között: 1.46%

Működés: A Win32/RiskWare.NetFilter egy olyan alkalmazás, amely magában hordoz olyan rosszindulatú kódokat, amelyek segítségével megfertÅzhetik a számítógépünket, illetve a kompromittált rendszert késÅbb távolról is irányíthatóvá teszik. A távoli támadás során tipikusan adatokat lopnak el így a megfertÅzött géprÅl, illetve távoli utasítások segítségével további kártékony kódokat telepítenek fel rá.

BÅvebb információ: http://www.virusradar.com/en/Win32_RiskWare.NetFilter.A/description

05. LNK/Agent trójai

Elterjedtsége az augusztusi fertÅzések között: 1.40%

Működés: A LNK/Agent trójai fÅ feladata, hogy a háttérben különféle létezÅ és legitim - alaphelyzetben egyébként ártalmatlan - Windows parancsokból kártékony célú utasítássorozatokat fűzzön össze, majd futtassa is le azokat. Ez a technika legelÅször a Stuxnet elemzésénél tűnt fel a szakembereknek, a sebezhetÅség lefuttatásának négy lehetséges módja közül ez volt ugyanis az egyik. VíruselemzÅk véleménye szerint ez a módszer lehet a jövÅ Autorun.inf szerű kártevÅje, ami valószínűleg szintén széles körben és hosszú ideig lehet képes terjedni.

BÅvebb információ: http://www.virusradar.com/en/LNK_Agent.AK/description

06. Win32/Sality vírus

Elterjedtsége az augusztusi fertÅzések között: 1.38%

Működés: A Win32/Sality egy polimorfikus fájlfertÅzÅ vírus. Futtatása során elindít egy szerviz folyamatot, illetve registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertÅzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

BÅvebb információ: http://www.virusradar.com/Win32_Sality.NAR/description

07. INF/Autorun vírus

Elterjedtsége az augusztusi fertÅzések között: 1.20%

Működés: Az INF/Autorun gyűjtÅneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevÅ fertÅzésének egyik jele, hogy a számítógép működése drasztikusan lelassul, és fertÅzött adathordozókon (akár MP3-lejátszókon is) terjed.

BÅvebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21autorun

08. HTML/ScrInject trójai

Elterjedtsége az augusztusi fertÅzések között: 1.13%

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:windowsblank.html) állományt jelenít meg a fertÅzött gép böngészÅjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

BÅvebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/scrinject-b-gen

09. Win32/Ramnit vírus

Elterjedtsége az augusztusi fertÅzések között: 1.10%

Működés: A Win32/Ramnit egy fájlfertÅzÅ vírus, amelynek kódja minden rendszerindításkor lefut. DLL és EXE formátumú állományokat képes megfertÅzni, ám ezen kívül a HTM, illetve HTML fájlokba is illeszt kártékony utasításokat. Végrehajtásakor sebezhetÅséget keres a rendszerben (CVE-2010-2568), és ha még nincs befoltozva a biztonsági rés, úgy távolról tetszÅleges kód futtatására nyílik lehetÅség. A támadók a távoli irányítási lehetÅséggel képernyÅképek készítését, jelszavak és egyéb bizalmas adatok kifürkészését, továbbítását is el tudják végezni.

BÅvebb információ: http://www.virusradar.com/Win32_Ramnit.A/description?lng=en

10. Win32/Conficker féreg

Elterjedtsége az augusztusi fertÅzések között: 1.15%

Működés: A Win32/Conficker egy olyan hálózati féreg, amely a Microsoft Windows MS08-067 biztonsági bulletinben tárgyalt hibát kihasználó exploit kóddal terjed. Az RPC (Remote Procedure Call), vagyis a távoli eljáráshívással kapcsolatos sebezhetÅségre építve a távoli támadó megfelelÅ jogosultság nélkül hajthatja végre az akcióját. A Conficker elÅször betölt egy DLL fájlt az SVCHost eljáráson keresztül, majd távoli szerverekkel lép kapcsolatba, hogy azokról további kártékony kódokat töltsön le. Emellett a féreg módosítja a hosts fájlt, ezáltal számos antivírus cég honlapja elérhetetlenné válik a megfertÅzött számítógépen. Változattól függÅen a felhasználó maga telepíti, vagy egy biztonsági résen keresztül felhasználói beavatkozás nélkül magától települ fel, illetve automatikusan is elindulhat egy külsÅ meghajtó fertÅzött Autorun állománya miatt.

BÅvebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21conficker

Kép: comoeliminarvirus.com

Kapcsolódó cikkek

- Robin Williams halála sem szent a facebookos csalóknak

- Három új vÃrus az ESET júliusi toplistáján

- Túszul ejtett Apple felhasználók

- Eset: Nyáron a telefonjainkra utaznak a bűnözÅk

- ESET: a toplistás kártevÅk fele trójai

- Ãj Android-alapú fenyegetést fedezett fel az ESET

- Ismét feltűnt a rejtve lájkoló kártevÅ

- Legújabb ESET védelem Macre

- Amit a CryptoLocker trójairól tudni érdemes

- Angry Birds alkalmazásnak álcázott Mac malware szedi áldozatait