A Kaspersky Lab lerántja a leplet a Turla kiberkémkedési kampány titkairól

2014. augusztus 12.

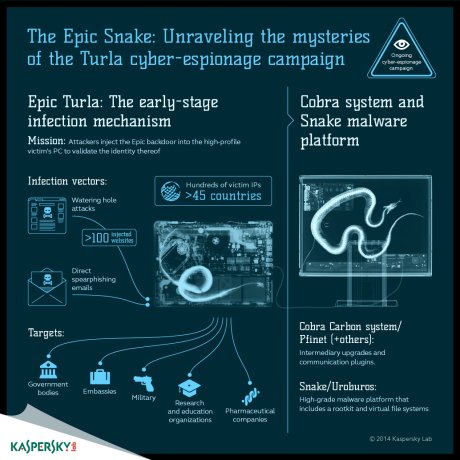

A Turla, más néven Snake vagy Uroburos az egyik legfejlettebb jelenleg is folyó kiberkémkedési kampány. Amikor az elsŇĎ kutatási eredményeket publikálták róla, még nem volt világos, hogy az áldozatok miképpen fertŇĎzŇĎdnek meg. A Kaspersky Lab legújabb kutatása rávilágít arra, hogy az Epic az elsŇĎ fázisa a Turla áldozatokat megfertŇĎzŇĎ mechanizmusának.

Az Epic projekt legalább 2012 óta fut, legnagyobb aktivitása 2014 januárjában-februárjában volt megfigyelhetŇĎ. A Kaspersky Lab legutóbb 2014. augusztus 5-én észlelte egyik felhasználójának a megtámadását.

Áldozatok

Az Epic célpontjai a következŇĎ kategóriákba sorolhatók: kormányzati szervezetek (belügyminisztériumok, gazdasági és kereskedelmi minisztériumok, külügyminisztériumok, hírszerzŇĎ hivatalok), nagykövetségek, katonaság, kutatási és oktatási intézmények, valamint gyógyszeripari vállalatok.

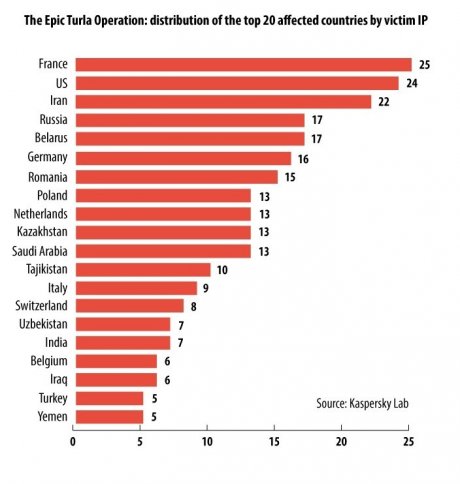

A legtöbb áldozat a Közel-Keleten és Európában található, de a kutatók számos célpontot azonosítottak más régiókban is, többek között az Egyesült Államokban. A Kaspersky Lab szakértŇĎi több száz áldozat IP címét találták meg több mint 45 országban, a listavezetŇĎ Franciaország.

A támadás

A Kaspersky Lab kutatói felfedezték, hogy az Epic Turla üzemeltetŇĎi nulladik napi sérülékenységek kihasználásával, pszichológiai manipulációval és watering hole technikákkal –vagyis az áldozatokat érdeklŇĎ weboldalak feltörésével és azokon rosszindulatú kód elhelyezésével – fertŇĎzték meg áldozataikat. Összesen több mint 100 feltört webhelyet (watering hole-t) találtak a vállalat szakértŇĎi, és például a fertŇĎzött spanyolországi webhelyek közül sok tartozott a helyi kormányhoz.

Valahányszor egy gyanútlan felhasználó megnyit egy rosszindulatúan módosított PDF fájlt egy sebezhetŇĎ rendszeren, a számítógép automatikusan megfertŇĎzŇĎdik, lehetŇĎvé téve a támadó számára, hogy azonnali és teljes ellenŇĎrzést szerezzen a célba vett rendszer felett.

Miután a felhasználó megfertŇĎzŇĎdött, az Epic backdoor (hátsó ajtó) azonnal kapcsolatba lép a parancs és vezérlŇĎ (C&C) szerverrel, és elküld egy csomagot az áldozat gépére vonatkozó rendszerinformációkkal. Ennek alapján a támadók egy elŇĎre konfigurált parancsfájlt küldenek vissza, amely végrehajtandó utasításokat tartalmaz. Emellett a támadók feltöltenek oldalirányú mozgást megvalósító eszközöket is. Ezek között megtalálható egy speciális billentyŇĪzetleütés-rögzítŇĎ eszköz, egy RAR archiváló és olyan szokványos segédprogramok, mint a Microsoft-féle DNS lekérdezŇĎ eszköz.

A Turla elsŇĎ szakasza

Az elemzés során a Kaspersky Lab kutatói megfigyelték, hogy a támadók az Epic malware-t egy fejlettebb backdoor telepítésére is használják, amely “Cobra/Carbon rendszer”, illetve egyes antivírus termékek által “Pfinet néven” ismert. Egy idŇĎ után az Epic implantátum segítségével frissítették a Carbon konfigurációs fájlját más C&C szerverekhez. A két backdoor mŇĪködtetéséhez szükséges egyedi ismeretek a közöttük lévŇĎ világos és közvetlen kapcsolatra utalnak.

„Érdekesek a Carbon rendszer konfigurációs frissítései, mivel ez egy, a Turla fenyegetéshez kapcsolódó másik projekt, ami azt sugallja, hogy egy többlépcsŇĎs fertŇĎzéssel állunk szemben. A mŇĪvelet az Epic Turla-val kezdŇĎdik, amely megveti a lábát az áldozat gépén, és ellenŇĎrzi, hogy valóban kiemelt célpontról van-e szó. Ha az áldozat érdeklŇĎdésre tart számot, a malware-t a teljes Turla Carbon rendszerre fejlesztik fel” – mondta Costin Raiu, a Kaspersky Lab globális kutató és elemzŇĎ csapatának igazgatója.

A Turla felépítése:

· Epic Turla/Tavdig: A kezdeti szakasz fertŇĎzési mechanizmusa

· Cobra Carbon rendszer/Pfinet: közbensŇĎ frissítések és kommunikációs pluginek

· Snake/Uroburos: fejlett malware platform, amely rootkitet és virtuális fájlrendszert tartalmaz

Nyelvhasználat.

A Turla mögött álló támadók egyértelmŇĪen nem angol anyanyelvŇĪek, vannak jelek arra vonatkozólag, hogy honnan származhatnak. Így például a backdoor programok egy részét orosz nyelvŇĪ rendszeren kompilálták. Ráadásul az egyik Epic backdoor belsŇĎ elnevezése “Zagruzchik.dll”, ami oroszul “rendszerbetöltŇĎ programot” jelent. Végül az Epic vezérlŇĎpaneljét az 1251-es nyelvi kódlapra állították be, amely a cirill karakterek megjelenítésére használatos.

Kapcsolat más fenyegetéssel

2014 februárjában a Kaspersky Lab szakértŇĎi felfedezték, hogy a Miniduke néven ismert kiberkémkedési kampány üzemeltetŇĎi ugyanazt a webshellt használják a fertŇĎzött webszerverek kezelésére, mint az Epic Turla csapata.

Kapcsolódó cikkek

- Nagy kock√°zatot jelent az IT strat√©gia mellŇĎz√©se

- √Čletnapl√≥z√°s, bioszenzorok, geolok√°ci√≥ ‚Äď Milyen vesz√©lyeket rejt √∂nk√∂vetŇĎ tev√©kenys√©g√ľnk?

- Kaspersky Lab: gyorstippek a biztons√°gos nyaral√°shoz

- A Crouching Yeti kiberkémkedési kampányban eddig 100 szervezet érintett

- A vállalkozások 12 százalékát éri célzott támadás

- Kock√°zati t√©nyezŇĎk a felhŇĎszolg√°ltat√°sokn√°l

- Nemzetk√∂zi akci√≥ a Gamover Zeus kiberbŇĪn√∂zŇĎi h√°l√≥zat gyeng√≠t√©s√©re

- Új Android és iOS mobil malware-t fedeztek fel

- Hogyan v√©dekezz√ľnk a bankk√°rtya csal√≥k ellen?

- Hogyan gondoskodjunk a bankk√°rty√°nk v√©delm√©rŇĎl?