Három új vÃrus az ESET júliusi toplistáján

2014. augusztus 11.

Az ESET minden hónapban összeállítja a világszerte terjedÅ számítógépes vírusok toplistáját, amelybÅl megtudhatjuk, hogy aktuálisan milyen kártevÅk veszélyeztetik leginkább a felhasználók számítógépeit. 2014 júliusában a legjobb háromba is sikerült egy újoncnak felküzdeni magát, de ezen felül további kettÅ teljesen új vírust találunk a tizes listán. Az élen a helyzet változatlan, továbbra is a mentéseket törlÅ Win32/Bundpil féreg vezeti a mezÅnyt lassan tizedik hónapja, míg második helyen maradt az elÅzÅ hónapban felbukkant JS/Kryptik trójai.

A legeredményesebb újonc a harmadik helyre küzdötte fel magát, a Win32/RiskWare.NetFilter segítségével a kiberbűnözÅk megfertÅzhetik a számítógépünket, illetve a kompromittált rendszert késÅbb távolról is irányíthatóvá tehetik. A távoli támadás során tipikusan adatokat lopnak el így a megfertÅzött géprÅl, illetve távoli utasítások segítségével további kártékony kódokat telepítenek fel rá.

A hetedik helyen szintén új szereplÅt találunk a Win32/Adware.MultiPlug személyében. Ez egy olyan úgynevezett nemkívánatos alkalmazás (Potential Unwanted Program, PUP), amely a felhasználó rendszerébe bekerülve különféle felugró ablakokban kéretlen reklámokat jelenít meg az internetes böngészés közben. Végül a tizedik helyezett Win32/TrojanDownloader.Zurgop is egy új kártevÅ a listánkon. Róla röviden annyit érdemes tudni, hogy a Zurgop kártevÅ család olyan rosszindulatú kódokat hordoz, amelyek a megfertÅzött rendszereken aztán további kártékony programok letöltését okozza. Az antivírusok felismerésének elkerülése miatt olyan különféle futásidejű tömörítési technikákkal próbál rejtÅzködni, mint például a PEncrypt vagy PECompact.

Az ESET Radar Report e havi kiadásában ezúttal egy egészen rendkívüli esetrÅl volt szó. A világ egyik legnagyobb ételkiszállító rendszerét, a Domino Pizzat feltörÅ Rex Mundi hackercsoport váltságdíjat követelt a tulajdonosoktól. Fenyegetésük szerint amennyiben négy napon belül nem kapják meg a 30 ezer eurós összeget, úgy a megszerzett mintegy 600 ezer, elsÅsorban francia és részben belga ügyfél személyes adatát nyilvánosságra hozzák.

ElsÅre sokaknak talán kicsit viccesen hangzik, hogy az az információ, kinek mi a kedvenc pizzája, túszul ejthetÅ, de ne felejtsük el, hogy emellett a teljes név, a lakcím, az ügyfelek telefonszáma, e-mail címe, valamint jelszava, és a részletes rendelési információk is illetéktelen kezekbe kerültek. Bár a beszámolók szerint a francia és belga ügyfeleken kívül más ország felhasználóinak adatai állítólag biztonságban voltak, de egyfelÅl egy ilyen nagy nyilvánosságot kapó incidens erÅsen ronthatja egy ilyen vállalkozás hírnevét. MásfelÅl pedig nem lehetünk abban sem biztosak, hogy valóban megfelelÅen kezelték a személyes adatainkat, például a jelszavakat sima szövegként vagy annak csak a hash-ét tárolták, nem tudjuk használtak-e sózást (salted hash) annak elkerülése érdekében, hogy a szivárványtáblákkal történÅ egyszerű visszafejtést megakadályozzák. Érdekes módon ezt a plusz biztonsági elemet a LinkedIn is csak a 2012-es feltörése után vezette be a jelszavak hash értének kódolt tárolásánál.

Nagyon fontos, hogy aki bármilyen hasonló incidensben érintett lesz, az a jelszavát haladéktalanul változtassa meg. Emellett lényeges még, hogy ugyanazt a jelszót sose használjuk több helyen, illetve a jelszavunk ne legyen túl szimpla. Ez azért fontos, mert a kiszivárgott jelszó hashek elsÅsorban az egyszerűbb, rövidebb jelszavak tulajdonosaira jelentenek kiemelt veszélyt, hiszen azok villámgyorsan visszafejthetÅek. Azt sem szabad elfelejteni, hogy egy-egy ilyen feltörés után gyakori forgató könyv az is, hogy ismeretlenek olyan e-mail kampányokat indítanak látszólag az érintett cég nevében az ügyfelek felé, melyben jóvátételként törzsvásárlói tagságot, hűséges ügyfeleknek szánt ajándékot ajánlanak fel vagy éppen biztonsági figyelmeztetést küldenek, ám a levél valamilyen kártevÅre mutató link hivatkozást vagy fertÅzött mellékletet tartalmaz.

Júliusi fontosabb blogposztok között szerepel egy olyan e-mailes átverés, amelyben arról tájékoztatnak bennünket, hogy állítólag 450 000 eurót nyertünk a nemzetközi e-mail lottó díjjal. RemélhetÅleg nem csak a helyesírási hibák, de a hihetetlen és képtelen ingyen nyereményekrÅl szóló történeteket már mindenki értékén kezeli, és nem dÅl be a személyes adatok begyűjtésére vagy kártevÅterjesztésre specializálódott elkövetÅk trükkjeinek.

Helyet kapott havi válogatásban egy, célzottan a kisvállalkozásoknak szánt biztonsági összefoglaló is. Nincs mindenki tisztában azzal, hogy a kis és közepes vállalatok, vállalkozások biztonsága mennyire kulcsfontosságú és kritikus terület, pedig a kiemelt nagyobb célpontok elleni kibertámadások esetében elÅször legtöbbször a gyengébben védett beszállítói kört, és az alvállalkozókat szokták támadni ugródeszkaként, és onnan lépnek tovább.

A dolgok internetérÅl manapság sokat hallunk, és a gyors fejlesztések gyakran hagynak a szoftverekben lehetséges gyenge-pontokat a szakképzett támadónak. Ezúttal egy okostelefonról szabályozható izzóról derült ki az, hogy kihasználható kritikus hibát tartalmaz. A biztonsági kutatók saját üzenetcsomagokat is be tudtak injektálni a rendszerbe, ezzel pedig a beállításokat tetszés szerint úgy tudták megváltoztatni, hogy ahhoz semmilyen elÅzetes hitelesítés nem kellett, illetve ezekrÅl a manipulációkról semmilyen riasztás, figyelmeztetés nem keletkezett. A gyártó az etikus hacker szakemberekkel együttműködve adott ki soron kívüli javítást, amely bezárta a sebezhetÅséget.

Július közepén "elesett" a népszerű technológiai hírek és vélemények weblapja, a CNET is, és ezzel körülbelül 1 millió felhasználói jelszó került veszélybe. A CNET megerÅsítette a feltörés tényét, így mindenkinek a gyors jelszócsere segíthetett a helyzet normalizálásában. Érdekes módon a W0rm nevű orosz hacker csapat 1 Bitcoin (körülbelül 130 ezer forint) váltságdíjat kért azért, hogy az ilyen helyzetek elkerülését szolgáló biztonsági tanácsokkal szolgáljon a hírportál részére.

Értesülhettünk arról is, hogy az FBI külön figyelmeztetést adott ki a botnettel fertÅzött számítógépek számának erÅteljes emelkedése miatt. A beszélÅ számok tanúsága szerint évi több, mint 500 millió számítógépet fertÅznek meg a botnetek, ami másodpercenként 18 kompromittált gépnek felel meg, emiatt fontos a hatékony védekezés, és az elavult Windows XP rendszer mihamarabbi lecserélése.

Végül arról is írtunk, hogy visszatért az androidon futó váltságdíjas titkosító kártevÅ. Az elsÅ verziós, és sok tekintetben még kísérleti változathoz képest ezúttal már titkosítja az olyan archív fájlokat is, mint a ZIP, 7z és RAR, emiatt a helyi mentéseink is elveszhetnek, ha azok nem voltak kimásolva külsÅ adathordozóra is. Az új verzió immár jóval több pénzt is követel az áldozatoktól – 300 amerikai dollárt –, amely több, mint a tízszerese a korábbi fejpénznek. Bár nem lehet elégszer hangsúlyozni, hogy a megelÅzés a legfontosabb feladat, szerencsére az ESET elkészített egy SimpLocker Decryptor nevű alkalmazást, amely a bajbajutott felhasználóknak segít biztonságosan helyreállítani és olvasható, használható formában visszanyerni a kártevÅ által elkódolt, titkosított állományait.

Vírustoplista

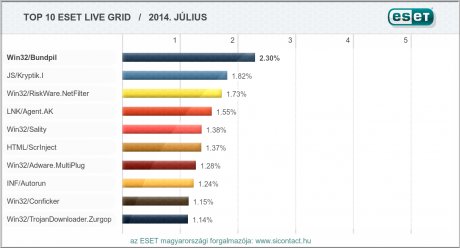

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2014 júliusában a következÅ 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelÅs az összes fertÅzés 14.96%-áért. Aki pedig folyamatosan és elsÅ kézbÅl szeretne értesülni a legújabb Facebook-os kártevÅkrÅl, a közösségi oldalt érintÅ mindenfajta megtévesztésrÅl, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag, illetve az antivirusblog.hu oldalán.

01. Win32/Bundpil féreg

Elterjedtsége a júliusi fertÅzések között: 2.30%

Működés: A Win32/Bundpil féreg hordozható külsÅ adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertÅzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külsÅ URL címrÅl megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

BÅvebb információ: http://www.virusradar.com/en/Win32_Bundpil.A/description

02. JS/Kryptik trójai

Elterjedtsége a júliusi fertÅzések között: 1.81%

Működés: A JS/Kryptik egy általános összesítÅ elnevezése azoknak a különféle kártékony és olvashatatlanná összezavart JavaScript kódoknak, amely a különféle HTML oldalakba rejtetten beágyazódva észrevétlenül sebezhetÅségeket kihasználó kártékony weboldalakra irányítja át a felhasználó böngészÅprogramját.

BÅvebb információ: http://www.virusradar.com/en/JS_Kryptik/detail

03. Win32/RiskWare.NetFilter riskware

Elterjedtsége a júliusi fertÅzések között: 1.73%

Működés: A Win32/RiskWare.NetFilter egy olyan alkalmazás, amely magában hordoz olyan rosszindulatú kódokat, amelyek segítségével megfertÅzhetik a számítógépünket, illetve a kompromittált rendszert késÅbb távolról is irányíthatóvá teszik. A távoli támadás során tipikusan adatokat lopnak el így a megfertÅzött géprÅl, illetve távoli utasítások segítségével további kártékony kódokat telepítenek fel rá.

BÅvebb információ: http://www.virusradar.com/en/Win32_RiskWare.NetFilter.A/description

04. LNK/Agent trójai

Elterjedtsége a júliusi fertÅzések között: 1.55%

Működés: A LNK/Agent trójai fÅ feladata, hogy a háttérben különféle létezÅ és legitim - alaphelyzetben egyébként ártalmatlan - Windows parancsokból kártékony célú utasítássorozatokat fűzzön össze, majd futtassa is le azokat. Ez a technika legelÅször a Stuxnet elemzésénél tűnt fel a szakembereknek, a sebezhetÅség lefuttatásának négy lehetséges módja közül ez volt ugyanis az egyik. VíruselemzÅk véleménye szerint ez a módszer lehet a jövÅ Autorun.inf szerű kártevÅje, ami valószínűleg szintén széles körben és hosszú ideig lehet képes terjedni.

BÅvebb információ: http://www.virusradar.com/en/LNK_Agent.AK/description

05. Win32/Sality vírus

Elterjedtsége a júliusi fertÅzések között: 1.38%

Működés: A Win32/Sality egy polimorfikus fájlfertÅzÅ vírus. Futtatása során elindít egy szerviz folyamatot, illetve registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertÅzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

BÅvebb információ: http://www.virusradar.com/Win32_Sality.NAR/description

06. HTML/ScrInject trójai

Elterjedtsége a júliusi fertÅzések között: 1.37%

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:windowsblank.html) állományt jelenít meg a fertÅzött gép böngészÅjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

BÅvebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/scrinject-b-gen

07. Win32/Adware.MultiPlug adware

Elterjedtsége a júliusi fertÅzések között: 1.28%

Működés: A Win32/Adware.MultiPlug egy olyan úgynevezett nemkívánatos alkalmazás (Potential Unwanted Program, PUP), amely a felhasználó rendszerébe bekerülve különféle felugró ablakokban kéretlen reklámokat jelenít meg az internetes böngészés közben.

BÅvebb információ: http://www.virusradar.com/en/Win32_Adware.MultiPlug.H/description

08. INF/Autorun vírus

Elterjedtsége a júliusi fertÅzések között: 1.24%

Működés: Az INF/Autorun gyűjtÅneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevÅ fertÅzésének egyik jele, hogy a számítógép működése drasztikusan lelassul, és fertÅzött adathordozókon (akár MP3-lejátszókon is) terjed.

BÅvebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21autorun

09. Win32/Conficker féreg

Elterjedtsége a júliusi fertÅzések között: 1.15%

Működés: A Win32/Conficker egy olyan hálózati féreg, amely a Microsoft Windows MS08-067 biztonsági bulletinben tárgyalt hibát kihasználó exploit kóddal terjed. Az RPC (Remote Procedure Call), vagyis a távoli eljáráshívással kapcsolatos sebezhetÅségre építve a távoli támadó megfelelÅ jogosultság nélkül hajthatja végre az akcióját. A Conficker elÅször betölt egy DLL fájlt az SVCHost eljáráson keresztül, majd távoli szerverekkel lép kapcsolatba, hogy azokról további kártékony kódokat töltsön le. Emellett a féreg módosítja a hosts fájlt, ezáltal számos antivírus cég honlapja elérhetetlenné válik a megfertÅzött számítógépen. Változattól függÅen a felhasználó maga telepíti, vagy egy biztonsági résen keresztül felhasználói beavatkozás nélkül magától települ fel, illetve automatikusan is elindulhat egy külsÅ meghajtó fertÅzött Autorun állománya miatt.

BÅvebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21conficker

10. Win32/TrojanDownloader.Zurgop trójai

Elterjedtsége a júliusi fertÅzések között: 1.14%

Működés: A Win32/TrojanDownloader.Zurgop kártevÅ család olyan rosszindulatú kódokat hordoz, amelyek a megfertÅzött rendszereken aztán további kártékony programok letöltését okozza. Az antivírusok felismerésének elkerülése miatt olyan különféle futásidejű tömörítési technikákkal próbál rejtÅzködni, mint például a PEncrypt vagy PECompact.

BÅvebb információ: http://www.virusradar.com/en/Win32_TrojanDownloader.Zurgop.BI/description

Kapcsolódó cikkek

- Túszul ejtett Apple felhasználók

- Eset: Nyáron a telefonjainkra utaznak a bűnözÅk

- Ãj Android és iOS mobil malware-t fedeztek fel

- Ãt webes támadás, mely adatainkat fenyegeti

- ESET: a toplistás kártevÅk fele trójai

- Ãj Android-alapú fenyegetést fedezett fel az ESET

- Kaspersky 2014 Q1: egyre több támadás, kétszer annyi banki trójai

- Egyre nŠa pénzügyi támadások száma

- Ismét feltűnt a rejtve lájkoló kártevÅ

- Legújabb ESET védelem Macre