√Ėt webes t√°mad√°s, mely adatainkat fenyegeti

2014. m√°jus 21.

A kiberbŇĪnözŇĎk ma már bármelyik weboldalt felhasználhatják az adataink elleni támadásokhoz. A Symantec bemutatja a weboldalak számára folyamatosan veszélyt jelentŇĎ öt leggyakoribb támadási módszert.

Az üzleti tevékenységek nagy része az interneten keresztül zajlik, így nem meglepŇĎ, hogy a weboldalak a kiberbŇĪnözŇĎk elsŇĎdleges célpontjai közé tartoznak. Az alkalmazott támadások viszonylag ismertek, az ellenük való védekezés mégis sok vállalatnál hatástalan marad, ezért ezek továbbra is az incidensek gyakori áldozatai. A világháló összetettsége és az infrastruktúra sebezhetŇĎsége számos weboldalt tesz sérülékennyé, és a fenyegetések száma egyre növekszik.

A legfrissebb Symantec Internet Security Threat Report szerint 2013-ban 6787 sérülékenységet tettek közzé, míg 2012-ben csak 5291-et. Beszédes adat, hogy minden nyolcadik weboldal kritikus, ismert, de befoltozatlan sérülékenységgel rendelkezik, és az oldalak 67 százaléka legitimként azonosított, de rosszindulatú programokat terjesztett.

Az elmúlt néhány év során a webes kártevŇĎk száma drámaian megnŇĎtt, és ez nagy részben az automatizált eszközkészleteknek és az exploit kiteknek köszönhetŇĎ. A hackerek számtalan rosszindulatú programot és exploitot tartalmazó elŇĎregyártott szoftvereket használnak, amelyek automatizált drive-by támadásokkal terjesztik a kártevŇĎket és fertŇĎzik meg a gyanútlan felhasználókat. Az exploit kitek használatával a kiberbŇĪnözŇĎk könnyedén pontosíthatják támadásaikat, és különféle taktikákat is kipróbálhatnak az ismertté vált sérülékenységek kihasználásához.

Ezeknek az eszközkészleteknek elterjedtsége jól látható a naponta blokkolt rosszindulatú weboldalak számából. Az exploit kitek növekvŇĎ népszerŇĪsége nem csak alacsonyabb belépési korlátot jelent a támadóknak, de a vállalatok számára is nehezebbé teszi, hogy megvédjék webes infrastruktúrájukat.

Íme az öt leggyakoribb támadási módszer:

Az SQL injection technikával rosszindulatú SQL utasításokat juttatnak az egyik beviteli mezŇĎbe, így a webszerver szenzitív információkat küld vissza, és bizalmas információkhoz – felhasználónevekhez és jelszavakhoz – is hozzáférést enged.

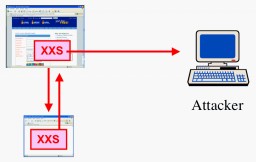

A Cross Site Scripting (XSS) az internetes alkalmazások egyik legelterjedtebb biztonsági hibája, amely akkor jelentkezik, ha az alkalmazás megbízhatatlan adatokat küld egy megfelelŇĎ hitelesítéssel vagy kódolással nem rendelkezŇĎ böngészŇĎnek. Ennek segítségével a támadók az áldozatok böngészŇĎjében olyan scripteket futtatnak, amely egy weboldal látogatásakor rosszindulatú honlapra irányítja a felhasználót vagy tönkreteszi a honlapokat.

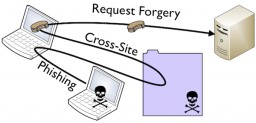

3. CSRF (Cross-Site Request Forgery)

A CSRF támadás egy sérülékeny weboldalra való belépéskor lopja el az áldozat böngészési sütijeit (cookie) és egyéb azonosító információit. A folyamat végén a támadó átveszi az irányítást az áldozat munkafolyamatai felett, és például egy banki oldal esetében a támadó teljesen irányítása alá vonhatja az áldozat számláját. Mivel a weboldal úgy érzékeli, hogy az igazi felhasználó lépett be, sikeres akció esetén nagyon nehéz felismerni a támadást.

4. Ismert sérülékenységgel rendelkezŇĎ komponensek használata

Az ismert sérülékenységgel rendelkezŇĎ komponensek – könyvtárak, keretrendszerek és más szoftvermodulok – könnyŇĪ prédát jelentenek az internetes bŇĪnözŇĎk számára. Ahogy nemrégiben a Heartbleed hibánál is láthattuk, a hatékony foltozás és a biztonságos kódolás bonyolult folyamat lehet, különösképpen az összetett webes alkalmazásoknál. Az ismert sérülékenységekkel rendelkezŇĎ komponenseket használó alkalmazások ezért alááshatják a megfelelŇĎ védelmet és egy sor támadásra is lehetŇĎséget kínálnak.

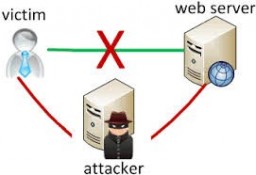

A közbeékelŇĎdéses támadás (man-in-the middle attack) a rendszerek közötti kommunikációt kompromittálja. Például egy http adatátvitel során a célpont a kliens és a szerver közötti TCP-kapcsolat. Ilyenkor a kommunikációs csatorna eltérítésével a támadó mindkét fél számára a partnernek adja ki magát, így a két felhasználó azt gondolja, hogy egymással beszélget, miközben valójában mindketten a támadóval vannak kapcsolatban. Néhány esetben olyan oldalakat is láthattunk, amelyek bizalmas információt továbbítottak megfelelŇĎ titkosítás nélkül.

Ezek a sérülékenységek nagyrészt a webes alkalmazás kódjában lévŇĎ biztonsági hiányosságok miatt létezhetnek, és elméletileg megelŇĎzhetŇĎk lennének a szoftver-életciklus (Software Development Life Cycle - SDLC) biztonsági gyakorlatainak megfelelŇĎ végrehajtásaival. Azonban a változás mértékébŇĎl és a növekvŇĎ üzleti igények természetébŇĎl adódóan a legtöbb vállalat addig halogatja a biztonsági elemek beépítését saját szoftver-életciklusába, amíg már túl késŇĎ lesz.

A legtöbb vállalat biztonsági stratégiája továbbra is reaktív, sok esetben csak akkor alkalmazzák, ha a támadó már károkat okozott. A Symantec a biztonsági megoldások beépítését ajánlja már a fejlesztési folyamat során, fŇĎleg webes alkalmazások esetén. Inkább érdemes a lassabb, de a biztonságot szem elŇĎtt tartó fejlesztésre költeni, mint bizalmas adatok elvesztése miatt címlapokra kerülni.

Emellett a fejlesztési és gyártási környezetek külsŇĎ fenyegetések elleni rendszeres megfigyelése is fontos. Az ilyen támadások többsége IDS/IPS aláírásokkal rendelkezik, így a Symantec menedzselt biztonsági szolgáltatásai könnyedén felismerik ezeket, idŇĎben figyelmeztetnek, és felgyorsítják a helyreállítás idejét.

Kapcsolódó cikkek

- Az Uroburos a belga k√ľl√ľgyminiszt√©riumot vesz√©lyezteti

- ESET: a toplist√°s k√°rtevŇĎk fele tr√≥jai

- Digit√°lis erŇĎd√∂ket √©p√≠t az IT piac √ļj szereplŇĎje, a Quadron

- ESET Moblie Security ‚Äď tov√°bbfejlesztett lop√°sv√©delemmel

- Kibert√°mad√°s √©rte a belga k√ľl√ľgy informatikai rendszer√©t

- Advanced Threat Protection: a Symantec √ļj megk√∂zel√≠t√©ssel v√©dekezik

- Az elszabadult BYOD - Hogyan tov√°bb?

- Heartbleed-biztosak a ZyXEL k√©sz√ľl√©kei

- Biztons√°gi hiba az Internet Explorerben

- Symantec √©ves √∂sszefoglal√≥: vir√°gzik a kiberbŇĪn√∂z√©s