ESET: a toplistás kártevÅk fele trójai

2014. május 19.

Az ESET víruslista április mezÅnyének elsÅ része jobbára változatlan, továbbra is a mentéseket törlÅ Win32/Bundpil féreg vezet, amely 2013 októbere óta folyamatosan az élen van. A Conficker féreg és az Autorun vírus is bebetonozta magát, 2008 óta rendszeres tagjai már a toplistának. Fontos és érdekes mutató, hogy az április havi toplistás kártevÅk fele trójai, vagyis ezek látszólag valós programok, amikre a felhasználók kattintottak.

A Win32/Bundpil féreg és más hasonló, törléssel vagy elkódolással operáló kártevÅ kapcsán nem lehet elégszer felhívni a figyelmet a saját munkák rendszeres mentésének fontosságára. Ebben a műveletben kiemelten fontos, hogy ne egyetlen mentést írjunk felül, hanem rendelkezzünk párhuzamosan több különbözÅ dátumú mentéssel, ezek mindig külsÅ adathordozóra készüljenek, és legyenek idÅnként tesztelve, ellenÅrizve és kipróbálva is. Ezek összessége garantálja ugyanis, hogy adott esetben a leghatékonyabban tudjuk helyreállítani információinkat a károkozás bekövetkezte után.

E havi visszatérÅ a februárban megismert Win32/TrojanDownloader.Waski, ami most a kilencedik helyen tűnt fel. Ez egy olyan trójai letöltÅ program, amely egy fix listát tartalmaz URL linkekkel, és ezek alapján próbálkozik további malware kódokat letöltésével az internetrÅl a HTTP protokoll segítségével. A negyedik helyezett HTML/ScrInject trójait is érdemes megemlíteni, amely valójában egy olyan RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:windowsblank.html) állományt jelenít meg a fertÅzött gép böngészÅjében. Működése közben azonban hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni a számítógépünkre.

Az ESET Radar Report e havi kiadásában a fÅ hangsúlyt a 2001 októberében megjelent Microsoft Windows XP operációs rendszer támogatási idÅszakának lejárta kapta. Érdemes lehet felülvizsgálni beállításainkat, eddigi frissítéseink állapotát, ugyanis bár sok mindent tehetünk, a rendszeres hibajavítások megszűntével a biztonság már csak viszonylagos. Sajnos az is tény, hogy Magyarországon nem csak a magánszemélyek esetében, és a kisvállalkozásoknál, de a közigazgatásban, kórházakban is még mindig kiemelkedÅen magas a sebezhetÅvé vált XP rendszerek aránya.

Emiatt ha nem is azonnal, de elÅbb-utóbb mindenkinek váltania kell egy másik, biztonságosabb, illetve rendszeresen javított operációs rendszerre. Ez már csak amiatt is fontos, mert a biztonsági cégek információi szerint a kártevÅkészítÅk a már felfedezett, de eddig még nem publikált zero day sebezhetÅségeket "bespájzolták", hogy aztán mostantól a biztonsági frissítések befejezése után hatékonyan tudjanak vele támadni, illetve fertÅzni.

Áprilisi fontosabb blogposztok között található egy részletes összefoglaló, mire érdemes figyelni akkor, ha hatékonyan szeretnénk megóvni magánszféránkat az interneten. Biztonsági tippjekben a megbízható programok telepítése, a naprakész vírusirtó, az erÅs jelszavak használatán felül a titkosítás, a nyitott Wifi használatának veszélye és a saját munkáink rendszeres mentése is szerepelt.

Ahogy az ESET riportban is olvashattuk, április 8-a volt az a dátum, amikor a Microsoft meghúzta a végsÅ határidÅt az immár 13 esztendÅs Windows XP technikai támogatásának végére. Igaz, meglepetésre aztán mégis kiadott egy az Internet Explorer 6, 7 és 8-as verzió sebezhetÅségét javító "utolsó utáni" XP javító foltot, ám mindenkinek érdemes vagy a mielÅbbi váltáson gondolkodni, vagy a meglévÅ rendszerének alaposabb védelmérÅl gondoskodni. Ehhez az ESET is adott egy alapos, és minden technikai részletre kiterjedÅ útmutatót.

A social engineering sok kárt tud okozni. Havi tantörténetükben egy olyan incidensrÅl számoltak be, ahol egy túlzottan naiv és hiszékeny nÅ az online társkeresésnél "megismert", ám a valóságban még sosem látott újdonsült partnerének anyagi segítséget nyújtott, aki aztán nyomtalanul eltűnt a pénzzel.

Rájárt a rúd áprilisban az Android rendszerre is, emiatt aztán kétszer is foglalkoztak vele. Az egyik esetben egy Facebookon terjedÅ átverés okozott bajt, a windowsos böngészÅt megfertÅzÅ kártevÅ ugyanis banki adatokra vadászik. A másik androidos esetnél arról írtunk, hogy az ESET kutatói egy olyan új, egyelÅre orosz nyelven észlelt kártevÅre figyeltek fel, amelyik egyszerre íratta fel az áldozatot emelt díjas SMS-re és lopta el közben a személyes adatait is. Az ilyen eseteket akkor van nagy esélyünk elkerülni, ha használunk olyan biztonsági programokat, mint például az ESET Mobile Security androidos verziója, illetve minden program telepítésénél alaposan ellenÅrizzük az igényelt engedélyeket is, és sohasem kattintsunk kéretlen levelek, üzenetek mellékleteire, linkjeire.

Vírustoplista

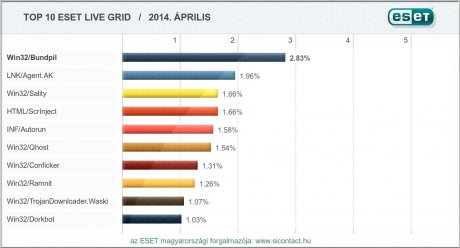

Az ESET több millió felhasználó visszajelzésein alapuló statisztikai rendszere szerint 2014 áprilisában a következÅ 10 károkozó terjedt világszerte a legnagyobb számban, és volt együttesen felelÅs az összes fertÅzés 15.90%-áért. Aki pedig folyamatosan és elsÅ kézbÅl szeretne értesülni a legújabb Facebook-os kártevÅkrÅl, a közösségi oldalt érintÅ mindenfajta megtévesztésrÅl, az csatlakozhat hozzánk az ESET Magyarország www.facebook.com/biztonsag, illetve az antivirusblog.hu oldalán.

1. Win32/Bundpil féreg

Elterjedtsége az áprilisi fertÅzések között: 2.83%

Működés: A Win32/Bundpil féreg hordozható külsÅ adathordozókon terjed. Futása során különféle átmeneti állományokat hoz létre a megfertÅzött számítógépen, majd egy láthatatlan kártékony munkafolyamatot is elindít. Valódi károkozásra is képes, a meghajtóinkról az *.exe, *.vbs, *.pif, *.cmd kiterjesztésű és a Backup állományokat törölheti. Ezenkívül egy külsÅ URL címrÅl megkísérel további kártékony komponenseket is letölteni a HTTP protokoll segítségével, majd ezeket lefuttatja.

BÅvebb információ: http://www.virusradar.com/en/Win32_Bundpil.A/description

2. LNK/Agent trójai

Elterjedtsége az áprilisi fertÅzések között: 1.96%

Működés: A LNK/Agent trójai fÅ feladata, hogy a háttérben különféle létezÅ és legitim - alaphelyzetben egyébként ártalmatlan - Windows parancsokból kártékony célú utasítássorozatokat fűzzön össze, majd futtassa is le azokat. Ez a technika legelÅször a Stuxnet elemzésénél tűnt fel a szakembereknek, a sebezhetÅség lefuttatásának négy lehetséges módja közül ez volt ugyanis az egyik. VíruselemzÅk véleménye szerint ez a módszer lehet a jövÅ Autorun.inf szerű kártevÅje, ami valószínűleg szintén széles körben és hosszú ideig lehet képes terjedni.

BÅvebb információ: http://www.virusradar.com/en/LNK_Agent.AK/description

3. Win32/Sality vírus

Elterjedtsége az áprilisi fertÅzések között: 1.66%

Működés: A Win32/Sality egy polimorfikus fájlfertÅzÅ vírus. Futtatása során elindít egy szerviz folyamatot, illetve registry bejegyzéseket készít, hogy ezzel gondoskodjon arról, hogy a vírus minden rendszerindítás alkalmával elinduljon. A fertÅzése során EXE illetve SCR kiterjesztésű fájlokat módosít, és megkísérli lekapcsolni a védelmi programokhoz tartozó szerviz folyamatokat.

BÅvebb információ: http://www.virusradar.com/Win32_Sality.NAR/description

4. HTML/ScrInject trójai

Elterjedtsége az áprilisi fertÅzések között: 1.66%

Működés: A HTML/ScrInject trójai egy RAR segédprogrammal tömörített állomány, amely telepítése során egy üres (c:windowsblank.html) állományt jelenít meg a fertÅzött gép böngészÅjében. Hátsó ajtót nyit a megtámadott rendszeren, és ezen keresztül a háttérben további kártékony JavaScript állományokat kísérel meg letölteni.

BÅvebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/scrinject-b-gen

5. INF/Autorun vírus

Elterjedtsége az áprilisi fertÅzések között: 1.58%

Működés: Az INF/Autorun gyűjtÅneve az autorun.inf automatikus programfuttató fájlt használó károkozóknak. A kártevÅ fertÅzésének egyik jele, hogy a számítógép működése drasztikusan lelassul, és fertÅzött adathordozókon (akár MP3-lejátszókon is) terjed.

BÅvebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21autorun

6. Win32/Qhost trójai

Elterjedtsége az áprilisi fertÅzések között: 1.54%

Működés: A Win32/Qhost trójai hátsó ajtót nyit a gépen, kiszolgáltatja annak adatait a bűnözÅknek. Futása során elÅször bemásolja magát a Windows %system32% alkönyvtárába, majd kapcsolatba lép távoli vezérlÅ szerverével, ahonnan átvehetÅ a teljes irányítás a megtámadott számítógép felett. A Win32/Qhost általában fertÅzött e-mail üzenetek mellékleteiben terjed.

BÅvebb információ: http://www.virusradar.com/en/Win32_Qhost.PEV/description

7. Win32/Conficker féreg

Elterjedtsége az áprilisi fertÅzések között: 1.31%

Működés: A Win32/Conficker egy olyan hálózati féreg, amely a Microsoft Windows MS08-067 biztonsági bulletinben tárgyalt hibát kihasználó exploit kóddal terjed. Az RPC (Remote Procedure Call), vagyis a távoli eljáráshívással kapcsolatos sebezhetÅségre építve a távoli támadó megfelelÅ jogosultság nélkül hajthatja végre az akcióját. A Conficker elÅször betölt egy DLL fájlt az SVCHost eljáráson keresztül, majd távoli szerverekkel lép kapcsolatba, hogy azokról további kártékony kódokat töltsön le. Emellett a féreg módosítja a hosts fájlt, ezáltal számos antivírus cég honlapja elérhetetlenné válik a megfertÅzött számítógépen. Változattól függÅen a felhasználó maga telepíti, vagy egy biztonsági résen keresztül felhasználói beavatkozás nélkül magától települ fel, illetve automatikusan is elindulhat egy külsÅ meghajtó fertÅzött Autorun állománya miatt.

BÅvebb információ: http://www.eset.hu/tamogatas/viruslabor/virusleirasok/%21conficker

8. Win32/Ramnit vírus

Elterjedtsége az áprilisi fertÅzések között: 1.26%

Működés: A Win32/Ramnit egy fájlfertÅzÅ vírus, amelynek kódja minden rendszerindításkor lefut. DLL és EXE formátumú állományokat képes megfertÅzni, ám ezen kívül a HTM, illetve HTML fájlokba is illeszt kártékony utasításokat. Végrehajtásakor sebezhetÅséget keres a rendszerben (CVE-2010-2568), és ha még nincs befoltozva a biztonsági rés, úgy távolról tetszÅleges kód futtatására nyílik lehetÅség. A támadók a távoli irányítási lehetÅséggel képernyÅképek készítését, jelszavak és egyéb bizalmas adatok kifürkészését, továbbítását is el tudják végezni.

BÅvebb információ: http://www.virusradar.com/Win32_Ramnit.A/description?lng=en

9. Win32/TrojanDownloader.Waski trójai

Elterjedtsége az áprilisi fertÅzések között: 1.07%

Működés: A Win32/TrojanDownloader.Waski egy trójai letöltÅ. Egy fix listát tartalmaz URL linkekkel, ezek alapján próbálkozik. Futtatása után bemásolja magát a helyi számítógép %temp% mappájába miy.exe néven, majd további malware kódokat próbál meg letölteni az internetrÅl a HTTP protokol segítségével.

BÅvebb információ: http://www.virusradar.com/en/Win32_TrojanDownloader.Waski.A/description

10. Win32/Dorkbot féreg

Elterjedtsége az áprilisi fertÅzések között: 1.03%

Működés: A Win32/Dorkbot féreg cserélhetÅ adathordozók segítségével terjed. A féreg tartalmaz egy hátsóajtó komponenst is, melynek segítségével távolról átvehetÅ az irányítás a fertÅzött számítógép felett. Maga a futtatható állomány UPX segítségével tömörített EXE, futtatása során pedig összegyűjti az adott géprÅl a weboldalakhoz tartozó felhasználói neveket és jelszavakat, majd ezeket megkísérli egy távoli gépre elküldeni.

BÅvebb információ: http://www.virusradar.com/en/Win32_Dorkbot.B/description

Kapcsolódó cikkek

- Ãj trójai fertÅzi az androidos mobilokat

- Ãj trójai fertÅzi az androidos mobilokat

- Ãj Android-alapú fenyegetést fedezett fel az ESET

- Kaspersky 2014 Q1: egyre több támadás, kétszer annyi banki trójai

- Egyre nŠa pénzügyi támadások száma

- Ismét feltűnt a rejtve lájkoló kártevÅ

- Legújabb ESET védelem Macre

- Rugalmasság és költséghatékonyság a kkv szektor biztonsági hÃvószavai

- Amit a CryptoLocker trójairól tudni érdemes

- Angry Birds alkalmazásnak álcázott Mac malware szedi áldozatait