Orosz kémprogram vadászik katonai adatokra

2014. m√°rcius 3.

A német G Data szakértŇĎi egy feltehetŇĎen orosz eredetŇĪ, rendkívül fejlett vírust fedeztek fel, melynek célja, hogy bizalmas adatokat lopjon az Egyesült Államok kormányzati szervezeteinek számítógépeirŇĎl. A támadás a hat évvel ezelŇĎtti behatolás folytatásának tŇĪnik – akkor a Pentagonnak 14 hónapjába telt, mire megtisztította hálózatát.

A G Data szakértŇĎi most egy új, még fejlettebb vírust találtak, és azt állítják, hogy a kártevŇĎ az elmúlt három évben már aktívan mŇĪködhetett. A kémprogram kódjában az Uroburos név szerepel, mely egy ókori görög szimbólumból ered, és egy saját farkába harapó sárkányt ábrázol, ami az önreflexióra, a komplexitásra utal. A név azonban megjelenik a Resident Evil film- és videojáték-sorozatban, méghozzá egy olyan vírus neveként, amelynek segítségével a készítŇĎi a világ hatalmi egyensúlyát akarják megváltoztatni.

A rendkívül összetett programkód, az orosz nyelv használata, valamint az a tény, hogy az Uroburos nem aktiválódik az olyan számítógépeken, melyeken az Agent.btz még mindig megtalálható, mind arra utalnak, hogy egy jól megszervezett akcióról van szó, melynek célja a katonai hálózatokból történŇĎ információszerzés. A vírus képes arra, hogy adatokat szivárogtasson azokról a számítógépekrŇĎl, melyek nincsenek közvetlenül az internetre csatlakoztatva. Ennek érdekében saját kommunikációs csatornákat épít ki a hálózatokban, majd azokról a gépekrŇĎl, melyek nem rendelkeznek online kapcsolattal, olyanokra továbbítja az adatokat, amik csatlakoznak a világhálóra. Mindezt ráadásul úgy teszi, hogy egy nagy hálózatban rendkívül nehéz felderíteni, hogy melyik online számítógép az, amelyik kilopja az adatokat a világhálóra nem csatlakoztatott munkaállomásról, majd továbbítja ezeket a kártevŇĎ készítŇĎi számára.

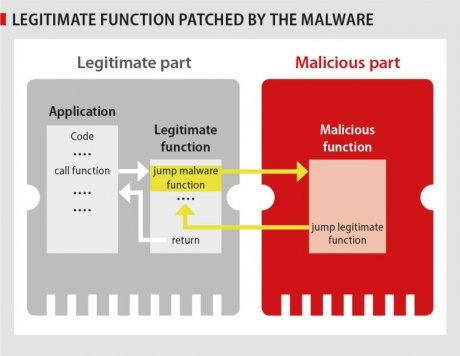

Informatikai felépítését tekintve az Uroburos egy úgynevezett rootkit, mely két fájlból jön létre, egy driverbŇĎl és egy virtuális fájlrendszerbŇĎl. A rootkit képes átvenni a megfertŇĎzött számítógép feletti irányítást, parancsokat végrehajtani és rendszerfolyamatokat elrejteni. Moduláris felépítésének köszönhetŇĎen bármikor frissíthetŇĎ új tulajdonságokkal, ami rendkívül veszélyessé teszi. A driver fájl programozási stílusa összetett és diszkrét, így nehéz azonosítani. A G Data szakértŇĎi hangsúlyozzák, hogy egy ilyen kártevŇĎ elkészítése komoly fejlesztŇĎi csapatot és tudást igényel, ami szintén valószínŇĪsíti, hogy célzott támadásról van szó. Az a tény, hogy a kártékony kódban különválik a meghajtóprogram és a virtuális fájlrendszer, azt is jelenti, hogy csak mindkettŇĎnek a birtokában lehet analizálni a rootkit keretrendszerét, ez pedig rendkívül nehézzé teszi az Uroburos felismerését. A kártevŇĎ technikai mŇĪködésérŇĎl bŇĎvebb információ a G Data vírusirtó magyarországi honlapján olvasható.

Kapcsolódó cikkek

- √ćgy fertŇĎzŇĎdnek meg a weboldalak - egyszerŇĪbb mint gondoln√°nk

- Hanyags√°g n√©lk√ľl nem lenne kiberbŇĪn√∂z√©s?

- Hanyags√°g n√©lk√ľl nem lenne kiberbŇĪn√∂z√©s

- A Flextronics elleni kibertámadás miatt emeltek vádat öt ember ellen Zalában

- The Mask: 7 éve tartó globális kibertámadást észlelt a Kaspersky Lab

- Rekordsz√°m√ļ kibert√°mad√°s √©rte tavaly a jap√°n int√©zm√©nyeket

- Deloitte: a magyar cégek is szervezett kibertámadások célpontjai lehetnek

- Izraeli lap: Palesztin kibertámadás történt izraeli állami szervek számítógépei ellen

- A bloggerek tev√©kenys√©g√©t is figyeli az orosz korm√°nyŇĎrs√©g

- M√°r a hŇĪtŇĎnk sincs biztons√°gban a hackerektŇĎl?