TrĂłjai kĂĄrtevĆ eskĂŒvĆi meghĂvĂłban Ă©s a Truecrypt titkosĂtĂł szoftverben is

Egy kémprogram mƱködési mechanizmusånak titkai

2015. augusztus 7.

Az ESET kutatói arról számoltak be Operation Potao Express címƱ összefoglalójukban, hogy sikeresen azonosítottak be egy Win32/Potao nevƱ kártevĆ családot. Bár az elsĆ verziók mintáit már 2011 óta detektálja számos antivírus megoldás, az okokról, motivációkról és a háttérben zajló folyamatokról idáig csak keveset tudhattunk.

Egy oroszországi weboldal olyan trójait terjesztett, amivel például ukrán tisztviselĆk és újságírók után is kémkedtek. A jól megtervezett akcióban nem csak célzott spameket küldtek ki a támadók, hanem a Truecrypt fájl- és lemeztitkosító szoftver nevével is visszaéltek, aminek a fejlesztését hivatalosan 2014-ben befejezték.

A Potao abba a testre szabott APT (Advanced Persistent Threat) típusú kártevĆk sorába tartozik, mint amilyen például a célzottan Ukrajnában, Grúziában és Fehéroroszországban kémkedĆ BlackEnergy (más néven Sandworm, Quedagh) is volt. Az APT-ként ismert támadások a célpont alapos és tudatos kiválasztásánál, a támadás elnyújtott idĆtartama mellett a hosszú "lappangási" idĆszakban térnek el a hagyományos kibertámadásoktól. Az ilyen célzott akciók a klasszikus definíció szerint olyan folyamatos fenyegetést jelentenek, amelyek nagyon kifinomultak, még naprakész védelemmel is nehezen észlelhetĆek, és a már korábban említett hosszú ideig tartó - ez akár években mérhetĆ - aktív támadási folyamatot jelentenek. Az elmúlt években világos látható volt, hogy az ilyen célzott támadások egyre növekvĆ tendenciát mutatnak, és ezt a 2015-ös évre szóló kártevĆ jóslatok is határozottan körvonalazták.

Az elemzés alapján úgy tƱnik, az említett BlackEnergy-hez hasonlóan a Potao kártevĆ is az orosz illetĆségƱ Sandworm csoport alkotása lehet. Róluk azt lehet tudni, hogy a kiberkémkedés a specialitásuk, és eddig már számos nulladik napi sebezhetĆséget kihasználó APT típusú támadás mögött gyanítják Ćket. A 2013. óta mƱködĆ bƱnszervezet nem csak az ukrán konfliktus idején vett részt akciókban, de többek közt a NATO, a lengyel kormányzat, illetve nyugat-európai kormányzati hivatalok ellen is indított már támadást. Repertoárjukban emellett különféle energetikai vállalkozások, francia távközlési cégek, és egyéb amerikai vállalatok elleni célzott kémkedés is szerepel.

A kártevĆ minden felhasználói aktivitást képes volt kikémlelni, így a helyi gép beállításai (proxy, telepített szoftverek, nemrég megnyitott fájlok, stb.) mellett gyƱjtötte a böngészési elĆzményeket, egy fájlkiterjesztési lista alapján a szöveges dokumentumokat is ellopta, a háttérben egy billentyƱzet naplózó figyelte a leütéseket, de a vágólap (Clipboard) tartalmát, és a Skype beszélgetéseket is fürkészte. A fejlett kártevĆ a támadók távoli irányító szerverével (C&C) 2048 bites titkosított kommunikációt folytatott, hogy ezzel is nehezítse a leleplezést.

A trójai terjesztésénél a klasszikus trükkökkel találkozhattunk, vagyis testre szabott célzott spam levelekkel igyekeztek a címzetteket megtéveszteni. Ezekben a levelekben például sebezhetĆséget kihasználó Microsoft Word dokumentumot mellékeltek. A kéretlen levelek különféle témájúak voltak, a hivatalosnak látszóak mellett például az emberi hiszékenységre és anyagiasságra is építettek. Így volt olyan kampány, amelyben állítólagos befektetĆként 500 ezer orosz rubel (körülbelül 2.2 millió forint) befektetését ajánlották fel a címzetteknek, de a pilótajáték rendszerƱ MMM nevƱ cég fizetési elszámolást ígérĆ fájlmelléklet is szerepelt a becsapások között.

Érdekesség, hogy a kártevĆ 2013-ban esküvĆi meghívóként is ki volt küldve, 2014-ben pedig Krimi postai szolgáltatásokat ajánlottak benne a címzetteknek. Az ESET 2015 márciusában figyelt fel arra, hogy ukrán kormányzati és katonai szervezetek, valamint a legnagyobb ukrán hírügynökségek irányába indult el tömeges és intenzív támadási hullám. Ezekben már aztán a politikai vonal még intenzívebben jelen volt, így a csalárd mellékletek részleteket ígértek az ukrán hadifoglyokról, a szolgálatból felmentett magas rangú katonai vezetĆk listáját ajánlották fel, illetve az anti terrorista akciók során lefoglalt eszközökrĆl ígértek információkat az üzenetek mellékletében. De a spam vonalon kívül az Autorun vírus módszerét is alkalmazták, tehát különféle külsĆ USB eszközök segítségével is terjedt, sĆt telefonos SMS üzenetben is küldtek ki kártékony link hivatkozásokat.

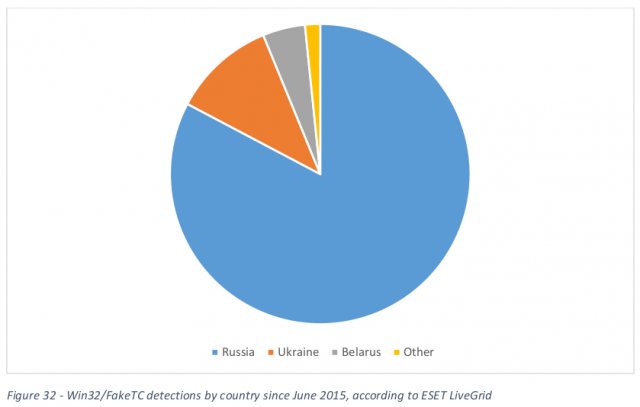

A Potao vizsgálata során az egyik legérdekesebb felfedezés kétségkívül az volt, hogy a 2014-ben sajnos megszƱnt nyílt forráskódú titkosító szoftver, a népszerƱ TrueCrypt egy orosz nyelvƱ lokalizált változatába is belerejtették a kártevĆt, így aki a truecryptrussia.ru weboldalról töltötte azt le, az már egy kémkedĆ trójaival megfertĆzött telepítĆ csomagot kapott. A hátsó ajtón keresztül a csalók késĆbb bármit képesek voltak rejtve megtenni: jelszavakat lophattak, képernyĆmentéseket készíthettek, állományokat tölthettek le- és fel, távoli parancsokat és utasításokat futtathattak az áldozatok gépén. Ez utóbbi változatok egy részét Win32/FakeTC néven észlelik az ESET programjai.

További részleteket az ESET angol nyelvƱ összefoglalójában olvashat: http://www.welivesecurity.com/wp-content/uploads/2015/07/Operation-Potao-Express_final_v2.pdf

KapcsolĂłdĂł cikkek

- ESET Endpoint Security szoftver Android alapĂș kĂ©szĂŒlĂ©kekre

- ESET Endpoint Security szoftver, Android alapĂș eszközökre

- LopĂĄsgĂĄtlĂłval felszerelt ESET NOD32 Antivirus 6 Ă©s ESET Smart Security 6

- LopĂĄsgĂĄtlĂłval felszerelt ESET NOD32 Antivirus 6 Ă©s ESET Smart Security 6

- ESET: BöngĂ©szĆn keresztĂŒl tĂĄmadnak a vĂrusok!

- ESET: BöngĂ©szĆn keresztĂŒl tĂĄmadnak a vĂrusok!

- AdattörlĆ fĂ©reg lett a jĂșniusi Ă©llovas

- Rekordot döntöttek a banki trójai programok

- Linux és BSD webszerverekre veszélyes a Mumblehard

- ReklĂĄmtĂșltengĂ©st okozĂł kĂ©retlen program a legelterjedtebb kĂĄrokozĂł a neten