Február 9-én nyílik Budapesten a ProDay, IT-biztonsági konferencia

2017. febru√°r 8.

Idén második alkalommal rendezik meg azt a nagyszabású IT-biztonsági konferenciát, ami a kiállítótér mellett helyet ad a legújabb offenzív és defenzív kibervédelmi megoldások gyakorlati megismerésének, illetve a Nemzeti Kiberversenynek is.

Az IT szakma elismert szakértŇĎi tartanak elŇĎadásokat és bemutatókat, miközben a résztvevŇĎk új ötletekkel gazdagodhatnak, továbbá eszmét cserélhetnek a hasonló területen tevékenykedŇĎ társaikkal.

Az egész napon át tartó, ingyenesen látogatható rendezvény február 9-én, reggel 9 órától várja vendégeit a hétszáz férŇĎhelyes Dürer Rendezvényházban.

A tavalyi eseményhez hasonlóan ugyancsak három teremben folynak majd az elŇĎadások, workshopok, bemutatók, valamint a Nemzeti Kiberversenynek is helyet adó programsorozat.

Az érdeklŇĎdŇĎk és a szakmabeilek egyaránt tájékozódhatnak a ransomware (zsaroló vírus) mŇĪködésérŇĎl, valamint arról, miként cserélhetŇĎ le a hagyományos antivírus szoftver a végpontokon egy hatásos multi-method védelemre, ami ötvözi a leghatékonyabb malware és expoit megelŇĎzési technikákat az ismert és ismeretlen támadások ellen egyaránt (Andreas Persson és Patrik Reischl, Palo Alto Networks). Szintén az offenzív teremben hallható majd elŇĎadás a DDoS (Distributed Denial of Service) kitartó és globális fenyegetésérŇĎl (Chadd Anthony, Neustar Inc.). Itt mutatják majd be egyebek között a Sophos Intercept X élŇĎ demóját, ami egy újabb szintre emeli a ransomware elleni harcot, hiszem már az „ajtóban” megállítja az efféle támadásokat (Kaiser Sebastian, Sophos).

A megtévesztés mŇĪvészete: Honeypot (HYP) és Deception (DCP), technológiák a vállalat védelmében (VVM), ugyanitt „Bullshit Bingo Eladó” kreatív és érdekfeszítŇĎ elŇĎadás várható (Kocsis Tamás, Secure Networx) az adatszivárgás megelŇĎzési technológiák mellett, aminek kapcsán az Európai Unió összes országa azon dolgozik, miként és melyik védelmi technológiát alkalmazzák az új standard, a GDPR (General Data Protection Regulation) bevezetése során (Alexei Lesnykh, Devicelock).

Az offenzív teremben a látogatók megtudhatják, hogyan lehet automatizált módon sérülékenységi vizsgálatot folytatni. Felkutatás és validálás egyidŇĎben a Metasploit és Nexpose együttes használatával (Kovács Donát, Black Cell). Az incidenskezelés gyakorlati folyamatainak mŇĪködése is itt kerül napvilágra egy célzott támadás eredményeként (Dr. Bencsáth Boldizsár, Ukatemi).

A célzott kibertámadások véghezvitele során az egyik kulcsfontosságú lépés a hitelesítŇĎ adatok megszerzése, amiknek a digitális formában történŇĎ biztonságba helyezése nem zárja ki a jobb felhasználói élmény elérését (Jason Soroko, Entrust). A gyakran védtelen, magas prioritással rendelkezŇĎ fiókok a legkönnyebb utat szolgáltatják a támadók számára a vállalat „szívéhez” (Michal Ciemiega, CyberArk).

Az offenzív védelmek záró elŇĎadásában a SOC (Security Operation Center) kiépítése és mŇĪködése során felmerült problémák kerülnek napvilágra. E következŇĎ generációs inform áció- és esemény menedzselŇĎ rendszer kiépítése napi huszonnégy órás felügyeleti és védelmi pajzsot kínál a vállalatok hálózatainak. A prezentáció folyamán Gyebnár GergŇĎ, a ProDay egyik fŇĎszervezŇĎje kitér a CSIRT, az incidenskezelés és a DFIR (Digital Forensic & Incident Response) fejlesztésére és koncepciójára vonatkozó alapszabályokra is.

A mySec talk keretében Keleti Arthur (IT Security Strategist, T-Systems), Szabó Gábor (Head of Cyber Defence, MOL Group) és Gyebnár GergŇĎ (SOC Chief, SEP2) beszélget a kiberbiztonsági mŇĪveleti központok mŇĪködésérŇĎl.

Az expo térben folyik majd a Nemzeti Kiberverseny, aminek huszonöt résztvevŇĎje közül öt kiválasztott juthat be a genfi Cyber 9/12 döntŇĎbe.

A rendezvényen a kérdŇĎívet kitöltŇĎk között ezúttal is kisorsolnak két BlackPhone 2-t.

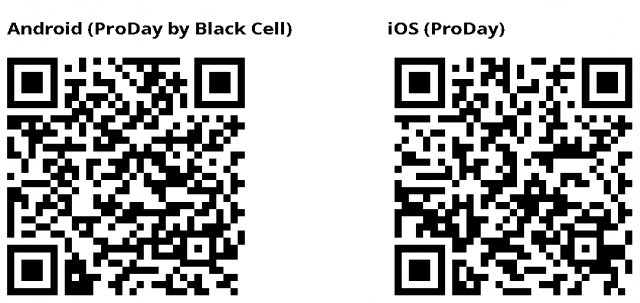

Programfüzet helyett az elŇĎadásokról, workshopokról, perzentációkról és a kiállításról részletesen a külön erre az alkalomra fejlesztett és frissített alkalmazás segítségével adódik lehetŇĎség tovább tájékozódni. Az alkalmázás elérhetŇĎ Android vagy iOS rendszerekkel mŇĪködŇĎ készülékekrŇĎl az alábbi QR kódok segítségével:

Kapcsolódó cikkek

- ProDay IT-Biztonsági Konferencia és Expo Budapesten

- A fokoz√≥d√≥ kiberfenyeget√©s elleni v√©dekez√©sben a gyors adatelemz√©s sz√ľks√©gszerŇĪ

- Mi ellen k√ľzdenek az etikus hackerek

- Vill√°mgyors adatelemz√©ssel az erŇĎs√∂dŇĎ kiberfenyeget√©s ellen

- Mi√©rt lesz valakibŇĎl hacker?

- A Kaspersky Lab elind√≠tja ‚ÄěInterakt√≠v V√©delmi Szimul√°ci√≥s‚ÄĚ k√©pz√©s√©t online

- Újra akcióban a Conficker féreg

- A Fujitsu biztonsági megoldásait alkalmazza a világ egyik legnagyobb alumíniumgyártója

- ElŇĎrejelz√©s 2017-re a zsarol√≥programok √°ltali fenyegetetts√©grŇĎl

- Zsarol√≥programok: trend elŇĎrejelz√©s 2017-re az Acronist√≥l